Le Edge computing réduit les temps de latence en traitant les données là où elles sont collectées ou lorsqu'il serait impossible de les traiter parce qu'une charge de travail ou une pièce de matériel est déconnectée du réseau.

Mais la question de la sécurité et de la protection des données doit toujours au premier plan. C'est particulièrement vrai pour les dispositifs ou systèmes périphériques qui s'étendent sur le périmètre de l'entreprise et ne peuvent pas être gérés aussi facilement par les administrateurs de réseau que les systèmes sur site ou dans le cloud.

En collaboration avec S&P Global Market Intelligence, Red Hat a interrogé 300 experts du secteur pour mieux comprendre où en sont les déploiements en périphérie en termes de maturité, d'échelle et de défis de sécurité.

Surface d'attaque

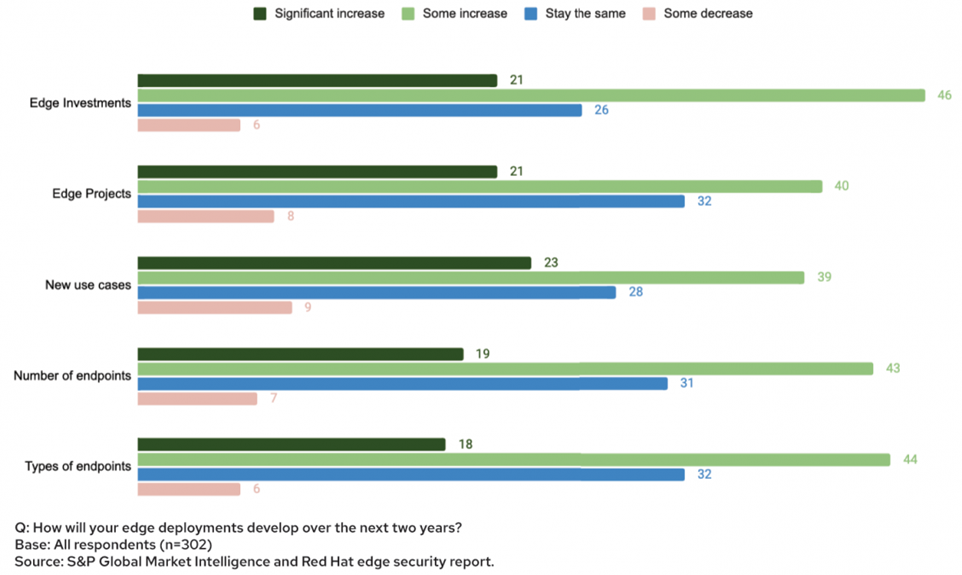

De ces entretiens, il en ressort un rapport sur l'état de la sécurité de l'Edge pour fournir les meilleures pratiques afin que chaque professionnel puisse se comparer à ses pairs et prendre de meilleures décisions lorsqu’un déploiement du Edge est envisagé.La plupart des personnes interrogées ont indiqué qu'elles prévoyaient d'investir dans des projets de pointe existants et nouveaux au cours des deux prochaines années.

Selon l'étude « Voice of the Enterprise : Edge Infrastructure & Services, Use Cases 2022 » de 451 Research, d'ici à deux ans, près d'un quart des entreprises auront recours à la sécurité en périphérie. Près d'un quart disposera de plus de 100 sites avec une infrastructure périphérique dédiée.

Les cas d'utilisation du Edge continueront à se développer grâce à ces investissements et à l’embauche de spécialistes, et nous verrons encore plus d'études de cas passionnantes dans tous les secteurs.

Mais le Edge computing augmente la surface d'attaque. Il s'agit certes d'une préoccupation majeure, mais une stratégie de périphérie réfléchie et complète tiendra compte non seulement de la valeur commerciale à l'échelle, mais aussi de la sécurité de l'ensemble de l'écosystème de périphérie.

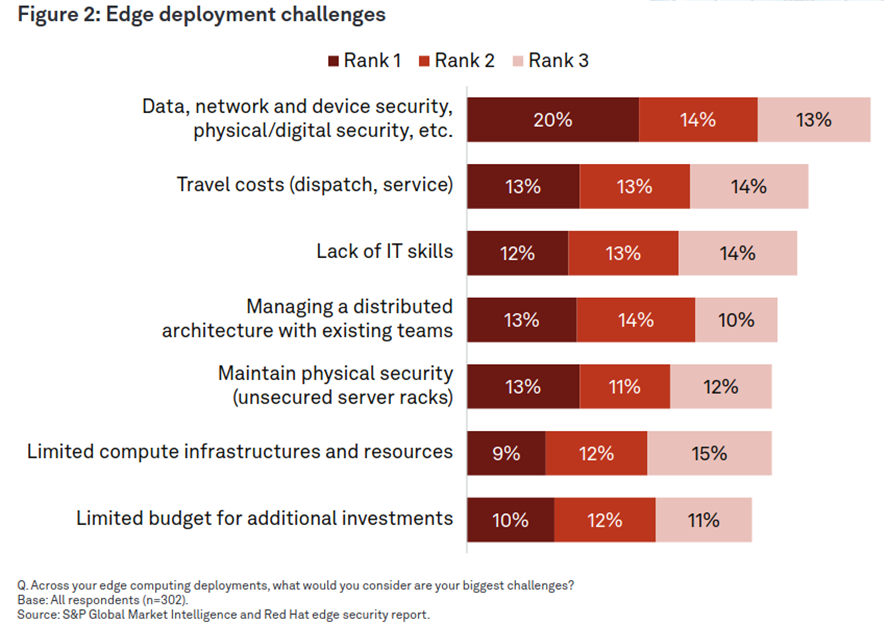

Le défi le plus important pour les professionnels interrogés concerne la sécurité des données, des réseaux et des appareils, ainsi que la sécurité physique et numérique.

Ce défi met en évidence les domaines dans lesquels ces experts pensent que leurs efforts en matière de périphérie peuvent être entravés à mesure qu'ils se développent et essaient de nouvelles méthodes de travail.

Défis et opportunités

Lorsque Red Hat a approfondi la question, les trois principales préoccupations liées à la sécurité concernaient les cyberattaques (attaques internes et externes) et les vulnérabilités.

Cette étude confirme l'idée qu'il existe un paradoxe dans la sécurité du Edge. Il est considéré comme un défi technique et une menace pour les entreprises, mais aussi comme une opportunité.