Le benchmark dédié aux incidents en matière de cybersécurité du cabinet Wavestone confirme les faiblesses des organisations face à des attaquants qui ne sont pas très "forts". La preuve : moins d’un tiers (26 %) des attaques sont identifiées dans les entreprises victimes d’incidents majeurs. Anticiper pour mieux gérer les risques devient un enjeu déterminant.

En s’appuyant sur les interventions de son équipe de gestion de crise cybersécurité, le CERT-W, entre septembre 2018 et août 2019, le panorama de Wavestone fournit des informations précieuses.

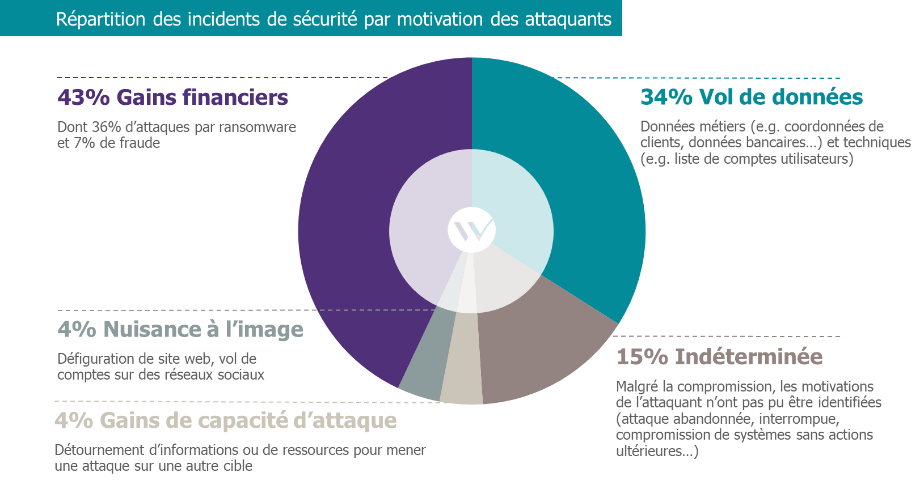

Principal constat (qui n’est pas une surprise) : l’appât du gain financier reste le moteur principal (43 %) des cybercriminels. Ces attaques sont issues de ransomwares (virus bloquant les ordinateurs et demandant une rançon) pour la majorité des réponses des incidents analysés (36 %), suivies des actions frauduleuses (7 %).

La deuxième motivation des attaquants est le vol de données, tant métiers que techniques. Cela représente 34 % des attaques analysées. 4 % des attaques visent à nuire à l’image de l’entreprise via de la défiguration de sites web, le vol de comptes sur les réseaux, etc.

Autre constat (qui n’est pas, lui aussi, une surprise) : plus de la moitié des attaquants ne présentent pas de compétences techniques avancées. La majorité des cyberattaquants sont opportunistes (65 %), ils ne relèvent pas d’un haut niveau de technicité ou ne visent pas une organisation en particulier.

Ils cherchent et abusent des systèmes peu protégés et facilement attaquables. Ces attaques pourraient être évitées si les mesures de sécurité étaient situées au-dessus de la moyenne. Comme le répètent certains experts depuis des années, la multiplication des attaques s’explique par le fait que les cibles « sont faibles ».

Or, pour être plus fort, il faut être en mesure de repérer très rapidement une intrusion.

La moitié des organisations figurant dans ce benchmark sont parvenues à la détecter dans les deux jours après le commencement de l’attaque.

Mais le plus inquiétant est qu’un tiers (35 %) n’a pas réussi à la détecter dans les 6 à 9 mois. Ces délais extrêmement longs (temps moyen écoulé entre une intrusion et sa détection est de… 167 jours) représentent le principal maillon faible des entreprises.

Pénalisé par un manque d’effectifs, de profils particuliers, de moyens financiers ou d’outils innovants, le service de détection cybersécurité d’une entreprise montre vite ses limites : il n’identifie qu’un quart des incidents. Et ne parlons même pas des APT (Advanced Persistent Threat), ces attaques prolongées et souvent inaperçues au niveau du Système d’Information…

Impossible également d’anticiper les prochaines attaques puisque dans 20 % des cas, l’identification du vecteur d’intrusion a été vaine : manque de traces techniques, destruction ou le décommissionnement des systèmes, manque de ressources locales pour mener à bien les actions d’investigation …

Dans 44 % des cas, ce sont les collaborateurs qui ont alerté directement le service. Ce pourcentage élevé s’explique certainement par une meilleure sensibilisation des salariés aux menaces numériques. « Investir » dans la formation est donc payant.

Mais les entreprises devraient aussi investir dans des outils adaptés à la détection (comme l’Endpoint Detection Response). Car ce manque de préparation à une cyberattaque a un cout.

En cas de crise avérée, au moins 6 semaines sont nécessaires pour une reconstruction saine constate le cabinet Wavestone. Ces semaines de reconstruction ont, pour la plupart des cas, un impact fort sur l’activité de l’entreprise et ainsi sur son chiffre d’affaires.

Selon le Baromètre du risque Allianz 2019, le montant de la perte moyenne assurée d’un cyberincident est de 2 millions d’euros. Celle d’un incendie ou d’une explosion est d’environ 1,5 million d’euros.

Source : Wavestone