Aujourd’hui (28 janvier 2020), c’est la 15ème journée de la protection des données. Une journée célébrée dans le monde entier et qui vise à rappeler l’importance de protéger les utilisateurs de la collecte et des usages abusifs de leurs informations. Sur ce point, nous sommes encore loin d’un monde idéal, et la convoitise de ces informations monétisables suscite encore des controverses. L’annonce récente de Whatsapp et le tollé provoqué n’en est hélas qu’une illustration de plus.

Dans ce contexte de défiance, Kaspersky vient d’annoncer la mise à jour de TinyCheck, un outil open source à installer sur un dispositif Raspberry Pi et qui permet de détecter et d’analyser tous les types d’applications de géolocalisation pouvant être installées sur des terminaux mobiles. Initialement, TinyCheck avait été développé par Félix Aimé, un expert du GReAT de Kaspersky basé en France. Il était destiné à résoudre les problématiques liées à l’utilisation des stalkerwares. Un stalkerware est un logiciel installé à l’insu de l’utilisateur et utilisé pour espionner secrètement la vie privée d’une autre personne via un smartphone, un ordinateur ou une tablette.

S’installe sur Raspberry Pi OS Buster

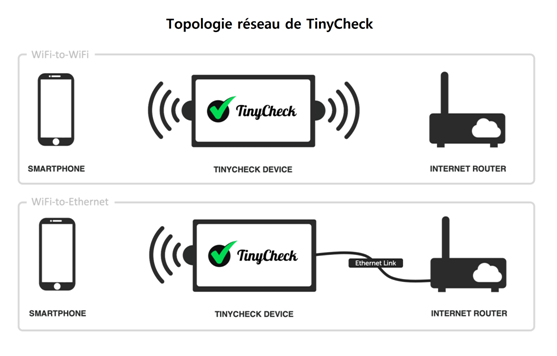

Une fois installé sur l’hôte, TinyCheck utilise la connexion wifi pour scanner les données émises par l’appareil mobile et identifier les différentes interactions en les comparant avec des sources malveillantes connues, afin de définir les risques encourus par l’utilisateur. TinyCheck doit être installé sur un ordinateur équipé de Raspberry Pi OS Buster. Deux options sont possibles une fois en fonction : soit deux interfaces wifi, une pour la connexion à Internet et une pour la connectivité de votre appareil mobile (mode AP), soit une interface wifi et une connexion Ethernet. Dans les deux cas, le meilleur choix est un Raspberry Pi modèle 3 (ou supérieur) doté d’un petit écran tactile.

Parmi les données les plus prisées, celles relatives à la géolocalisation ont donné lieu à des collectes sauvages, tant elles sont précieuses. En décembre dernier, Apple et Google ont interdit dans leurs stores toute application utilisant la technologie X-Mode, qui permet de suivre et de vendre des données de localisation sans que l’utilisateur ne le sache.

Des collectes sauvages encore trop répandues

Selon Costin Raiu, directeur du Global Research and Analysis Team (GReAT) de Kaspersky, « plus de 240 applications différentes, développées avec un SDK et utilisant X-Mode, ont déjà été téléchargées plus de 500 millions de fois. Problème : impossible pour l’utilisateur de savoir laquelle de ces applications contient ce type de composantes dédiées au traçage lorsqu’il installe l’une de ces applications. De plus, l’application peut avoir une raison légitime de demander la localisation de l’utilisateur pour pouvoir fonctionner voire même vendre les données GPS ».

En outre, toute application peut contenir plus d’un kit de développement logiciel permettant l’installation de divers modules, dont ceux de traçage. Par exemple, alors que Costin Raiu examinait une application développée par un SDK intégrant X-Mode, il a découvert cinq autres composantes provenant d’autres entreprises et qui collectaient également des données de localisation.