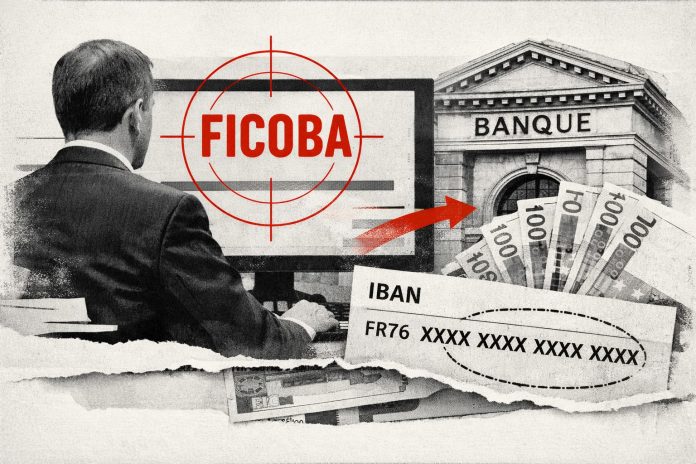

La DGFiP a révélé le 18 février 2026 qu'un acteur malveillant a accédé illégitimement au FICOBA — le Fichier national des comptes bancaires —, en usurpant les identifiants d'un fonctionnaire disposant d'accès inter-ministériels. L'intrusion, active depuis fin janvier 2026, a permis la consultation et l'extraction de données portant sur 1,2 million de comptes bancaires, incluant coordonnées bancaires complètes (RIB et IBAN), identité du titulaire, adresse postale et, dans certains cas, identifiant fiscal.

Le FICOBA est l'un des fichiers administratifs les plus sensibles de l'État français. Géré par la Direction Générale des Finances Publiques (DGFiP) et alimenté en continu par les établissements bancaires, il recense l'intégralité des comptes ouverts en France — comptes courants, comptes d'épargne, comptes-titres, coffres-forts — avec les opérations d'ouverture, de modification et de clôture associées. Il ne contient pas les soldes ni l'historique des transactions, mais concentre des données d'identification bancaire directement exploitables pour des opérations de fraude.

Un IBAN suffit pour initier un virement frauduleux par usurpation d'identité, pour cibler des victimes dans des campagnes de hameçonnage bancaire personnalisées, ou pour construire des dossiers de fraude documentaire. L'accès à ce fichier est strictement encadré par les articles 1649 A à 1649 AC du Code général des impôts et réservé à un périmètre limité : administration fiscale, officiers de police judiciaire, notaires dans le cadre de successions, commissaires de justice, certains agents de la CAF. La CNIL a été notifiée, un dépôt de plainte a été effectué, et l'ANSSI est mobilisée.

Le vecteur d'attaque documenté par la DGFiP est l'usurpation des identifiants d'un fonctionnaire disposant d'accès au FICOBA dans le cadre des échanges d'information entre ministères. Le FICOBA n'est pas accessible au grand public, son périmètre d'accès légitime est restreint à des profils institutionnels spécifiques, avec des droits attribués en fonction des missions. L'attaquant n'a pas compromis le FICOBA directement, il a compromis un compte fonctionnaire autorisé, puis utilisé ses droits pour accéder au fichier sans déclencher d'alerte immédiate sur les systèmes de contrôle d'accès.

1,2 million de comptes compromis

Ce mécanisme illustre une classe d'attaque bien documentée en sécurité des systèmes d'information : l'attaque par identifiants compromis, ou credential compromise. Dans ce schéma, l'attaquant contourne les contrôles périmètriques — pare-feux, cloisonnement réseau, contrôle d'accès basé sur les rôles — en empruntant une identité disposant de droits légitimes. La détection devient alors structurellement plus difficile, car les journaux d'accès enregistrent des connexions techniquement conformes aux politiques d'autorisation. La DGFiP ne précise pas comment l'usurpation d'identifiant a été réalisée — hameçonnage ciblé, compromission du poste de travail, vol de session — ni comment l'intrusion a finalement été détectée. Ces éléments sont déterminants pour évaluer la sophistication de l'attaque et les mesures correctives appropriées.

L'exploitation du canal inter-ministériel est un facteur aggravant. Les systèmes d'échange d'information entre administrations reposent sur des mécanismes de confiance implicite entre entités reconnues : une fois qu'un compte fonctionnaire est authentifié, ses droits d'accès s'appliquent dans l'ensemble du périmètre autorisé, y compris les ressources partagées entre ministères. Ce modèle de confiance fédérée présente une surface d'attaque étendue : compromettre un seul compte dans l'un des ministères interconnectés peut ouvrir l'accès à des ressources hébergées dans un autre. Les architectures Zero Trust sont précisément conçues pour réduire cette surface.

Des messages d‘hameçonnage ou de vishing très crédibles

Les données exfiltrées sont particulièrement exploitable pour des opérations de fraude ciblée. La combinaison IBAN, identité, adresse et identifiant fiscal permet de construire des messages d‘hameçonnage ou de vishing à très forte crédibilité apparente : l'attaquant peut se présenter comme un interlocuteur bancaire, fiscal ou administratif en citant des éléments personnels vérifiables que la victime associe spontanément à une source légitime. Ce type d'attaque — spear phishing lorsqu'il est individuellement ciblé — affiche des taux de compromission nettement supérieurs aux campagnes génériques, précisément parce que la personnalisation réduit la vigilance des destinataires.

L'IBAN seul ne permet pas d'initier un paiement sans autorisation dans le cadre normal des virements SEPA, qui requièrent l'authentification du donneur d'ordre. En revanche, il peut être utilisé pour émettre des mandats de prélèvement SEPA frauduleux — un mécanisme dans lequel c'est le créancier qui initie le débit — ou pour se faire passer pour le titulaire dans des démarches d'ouverture de compte, de demande de crédit en ligne, ou de récupération d'accès à des services bancaires en ligne. Combiné à l'identité et à l'adresse, l'IBAN alimente également des tentatives de fraude documentaire : constitution de faux dossiers de crédit, usurpation d'identité pour des services à abonnement, ou revente des données sur des marchés illicites. La DGFiP précise que les établissements bancaires ont été contactés pour sensibiliser leurs clients à la vigilance — une mesure de prévention dont l'efficacité dépend de la rapidité de diffusion de l'alerte aux équipes en contact avec les clients.

La notification CNIL impose d’informer 1,2 million de victimes

La notification à la CNIL s'inscrit dans le cadre du RGPD, qui impose aux responsables de traitement de notifier toute violation de données à caractère personnel à l'autorité de contrôle compétente dans un délai de 72 heures à compter de la prise de connaissance de l'incident, lorsque la violation est susceptible d'engendrer un risque pour les droits et libertés des personnes. Une violation portant sur 1,2 million de comptes bancaires relève sans ambiguïté de ce périmètre. La DGFiP est dans ce cas responsable de traitement au sens du RGPD pour les données du FICOBA qu'elle administre.

La notification à la CNIL enclenche également l'obligation d'information des personnes concernées lorsque la violation est susceptible d'engendrer un risque élevé — ce que la DGFiP confirme en annonçant qu'une information individuelle sera adressée aux usagers concernés dans les prochains jours. Cette communication directe aux personnes touchées est une obligation distincte de la notification à l'autorité, et son contenu doit décrire la nature de la violation, les données concernées, les conséquences probables et les mesures prises. Elle constitue aussi un vecteur de risque secondaire : des attaquants pourraient tenter d'usurper ces communications officielles pour piéger des victimes déjà fragilisées, en leur adressant de fausses notifications imitant celles de la DGFiP ou de leurs banques.

La remédiation ANSSI dépasse la réinitialisation du compte compromis

Le communiqué indique que des mesures immédiates de restriction d'accès ont été mises en œuvre dès la détection de l'incident pour stopper l'attaque et prévenir toute nouvelle consultation illégitime. Des travaux sont en cours pour rétablir le service dans les meilleures conditions de protection — une formulation qui suggère que l'accès au FICOBA a été partiellement ou totalement suspendu pour les canaux inter-ministériels concernés, le temps de l'audit et de la remédiation. L'ANSSI est mobilisée conjointement avec le service du Haut Fonctionnaire de Défense et de Sécurité du ministère des finances.

La DGFiP recommande aux usagers de ne pas répondre directement à des messages suspects, de ne jamais communiquer leurs identifiants ou numéro de carte bancaire suite à un message — fût-il émis en apparence par un interlocuteur DGFiP — et de conserver toute preuve en cas de suspicion de fraude. Ces consignes opèrent en aval de la violation : les données ont été exfiltrées, et la fenêtre d'exploitation par des tiers malveillants est ouverte indépendamment du comportement des victimes. La mesure de protection la plus immédiatement actionnable pour les 1,2 million de titulaires concernés est d'activer les alertes de transaction sur leurs comptes bancaires afin de détecter rapidement tout mouvement non autorisé, et de signaler à leur banque qu'ils sont susceptibles d'être ciblés par des tentatives de fraude dans les prochaines semaines.