Comme les entreprises légitimes, les cybermalfaiteurs recherchent l’efficacité maximale en industrialisant leurs processus grâce aux trousses à outils prêtes à l’emploi et à l’automatisation, ceci en attendant que l’IA soit assez mûre pour être lancée à l’assaut des forteresses numériques des entreprises et des organismes publics. En attendant, c’est un véritable kit pour le parfait cybermalfaiteur que viennent de découvrir les limiers d’Eset.

« Les chercheurs de l’ESET ont découvert un environnement de développement de cyberespionnage inédit que nous avons nommé Ramsay et qui est adapté à la collecte et à l’exfiltration de documents sensibles et est capable d’opérer au sein de réseaux radio », annonce le limier en chef Ignacio Sanmillan sur le blog de l’éditeur.

Le scénario de cette découverte s’est déroulé comme dans roman ou un film où une trouvaille anodine en apparence se révèle être le bout émergé d’un immense iceberg. Les chercheurs d’Eset, dont nous connaissons le tranchant pour les avoir vus à l’œuvre dans leur laboratoire de Bratislava, sont tombés sur un échantillon dans VirusTotal. Téléchargé depuis le Japon puis disséqué, il a mené les enquêteurs à découvrir d’autres composants et versions de tout un environnement de développement. Ils ont ainsi amassé des preuves substantielles permettant de conclure que l’ensemble de la trousse à outils en était encore à un stade de développement, avec des vecteurs de diffusion encore en cours d’affinement.

D’après les recherches d’Eset, peu de victimes ont été découvertes à ce jour. Est-ce parce qu’il y en a peu ou est-ce parce qu’elles ne sont pas visibles pour l’heure. Les chercheurs d’Eset ne se sont pas prononcés sur ce point. Ils pensent que cette rareté des victimes renforce l’hypothèse selon laquelle l’environnement est en cours de développement, bien que la faible visibilité des victimes puisse également être due à la nature des systèmes ciblés qui se trouvent dans des réseaux radio.

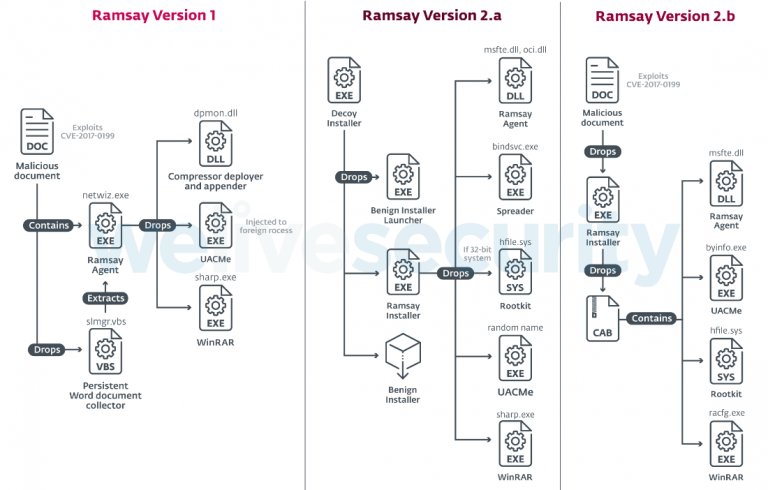

Le vecteur d’attaque de Ramsay est constitué de documents malveillants exploitant la vulnérabilité CVE-2017-0199. Un document infecté fournit un script Visual Basic initial dénommé OfficeTemporary.sct, qui va extraire dans le corps du document l’agent Ramsay, en se faisant passer pour une image JPG en ayant un PE codé en base64 sous un en-tête JPG. Les détails techniques de l’attaque sont disséqués dans le blog d’Eset.

D’après l’analyse des « artefacts » partagés trouvés associés à la porte dérobée Retro, ce malware est associé à Darkhotel, un groupe APT notoire connu pour mener des opérations de cyberespionnage depuis au moins 2004, ayant ciblé des entités gouvernementales en Chine et au Japon dans le passé.