Informatique quantique : Microsoft lance un pavé dans la mare avec son processeur Majorana...

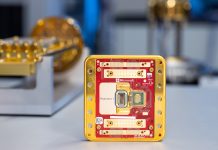

Après 17 ans de R&D, Microsoft jette un pavé dans la mare de l’informatique quantique et se place dans la course, en dévoilant Majorana 1,...

L’Europe investit moins dans l’IT que les États-Unis

En proportion du chiffre d'affaires des organisations, l’investissement dans l’IT par les Etats-Unis est supérieur de 10 % à celui de l’Europe. En France, 54 %...

Juniper EX4000, des commutateurs pilotés par l’IA pour une gestion autonome du réseau

L’intégration croissante de l’automatisation et de la gestion des opérations par l’IA dans les produits d’interconnexion réseau traduit une mutation profonde du rôle des...

Celeste associe connectivité, cloud, cybersécurité et téléphonie à 20 € HT/mois et par utilisateur

Celeste, l’opérateur télécom pour les PME en France et en Suisse, annonce une nouveauté qui entend simplifier les usages numériques de ces entreprises : le...

La France, vice-leader européen des financements technologiques

La France se positionne en haut de la liste dans le développement des investissements technologiques en Europe. Grâce à des acteurs comme Bpifrance, les...

Salesforce AI Energy Score mesure la consommation électrique des LLM

Salesforce a récemment annoncé, en collaboration avec le français Hugging Face, la société canadienne Cohere et l’Université Carnegie Mellon, le lancement de l’AI Energy...

Les difficultés des entreprises à obtenir des financements pour l’innovation et la R&D

L’intelligence artificielle est le moteur principal pour l’innovation dans l’IT, selon le dernier baromètre de Numeum. Quelque 81 % des entreprises interrogées placent l’IA...

NetApp complète ses baies de stockage SAN d’entrée de gamme

NetApp annonce la sortie de trois nouveaux systèmes de sa famille de stockage d’entrée de gamme ASA (All-Flash SAN Array) : les ASA A20, A30 et...

Technologies de l’IT en 2025, l’année des réalignements stratégiques ?

L’année 2025 marque un tournant décisif dans l’évolution des technologies. Plusieurs tendances émergent, avec des secteurs en forte croissance et d’autres en déclin progressif. Cette...

La croissance du budget de la DSI est absorbée par les hausses de prix

Les dépenses informatiques mondiales seraient en augmentation de 9,8 % en 2025 par rapport à l’année précédente selon le cabinet Gartner. Mais elles ne...