Alors que selon la Banque mondiale, plus de 90 % des entreprises du monde sont des petites et moyennes entreprises, elles représentent plus de 50 % de l'emploi dans le monde. C’est dire l’ampleur des attaques réussies qui les pénalisent financièrement. En 2023, après les ransomwares, on trouve selon Sophos, les menaces dites Business Email Compromise (BEC), à savoir les tentatives d’usurpation d’identité via la messagerie. Plus précisément, le rapport mentionne les attaques traitées par les équipes IR (Incident-Réponse) de l’éditeur.

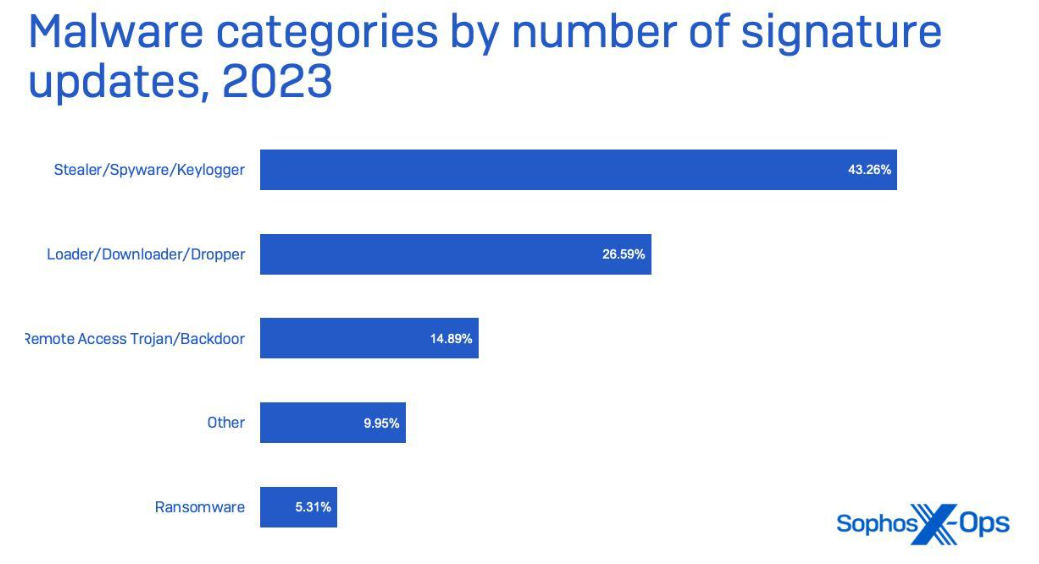

Selon les données des clients mais aussi de la cellule IR, près de 50 % des malwares détectés en 2023 étaient des keyloggers (enregistreurs de frappe clavier), des spywares (logiciel espion) et des infostealers (vol de données). Ces outils malveillants permettent aux attaquants de s’emparer de données et d’identifiants afin d’obtenir des accès à distance, d’extorquer leurs victimes, de déployer des ransomwares et autres.

Sur le podium des infostealers identifiés par volume chez les clients de Sophos figurent, respectivement RedLine, Raccoon et Grandoreiro qui se situent chacun autour de 8 % des menaces.

Le graphique ci-dessous ventile les catégories de malwares par le nombre de menaces détectées.

D’après Christopher Budd, directeur des études Sophos, la fragilité des PME provient du fait qu’elles utilisent des services et applications uniques pour effectuer toutes leurs opérations. Si, par exemple, un pirate utilise un infostealer et subtilise identifiants et mots de passe, il obtient un accès au logiciel de comptabilité de l’entreprise. A partir de ce scénario catastrophe, les individus récupèrent les données financières et peuvent transférer des fonds vers leurs propres serveurs.

Des menaces diverses de plus en plus sophistiquées

A noter, les acteurs de la menace cherchent à améliorer le classement de leurs sites web malveillants sur le dark web dans les pages de résultats de Google et autres moteurs de recherche avec des techniques de « poisoning SEO ».

Autre enseignement du rapport, l’analyse du mode d’opération des courtiers d’accès initial (IAB - Initial Access Brokers), une catégorie de cybercriminels spécialisés dans l’intrusion dans les réseaux informatiques. Les pirates utilisent le dark web pour promouvoir leurs services et leurs méthodes pour s’introduire dans le système d’information des PME. Tel un commerce légitime ayant pignon sur rue, les pirates vendent aussi des données prêtes à l’emploi permettant d’accéder au SI des PME déjà compromises, à leur insu bien entendu.

Les attaques se complexifient et ne se bornent plus à envoyer des pièces attachées infectées. Ils engagent des conversations pour crédibiliser leurs attaques et n’hésitent plus ensuite à contacter les victimes par téléphone avec des éléments de langage persuasifs et alarmants.

Autre menace, celle des voleurs de "jetons" de la messagerie Discord. Elle consiste à dérober les identifiants de Discord pour diffuser des malwares par le biais de serveurs de chat ou du réseau de diffusion de contenu de Discord.