Côté verre plein, les entreprises se défendent de mieux en mieux. Pour preuve, les primes des cyberassureurs étaient en baisse en 2024 et à moins de croire que les organisations sous-déclarent les sinistres, il s’agit d’un indicateur fiable sur le renforcement efficace

de la cybersécurité.

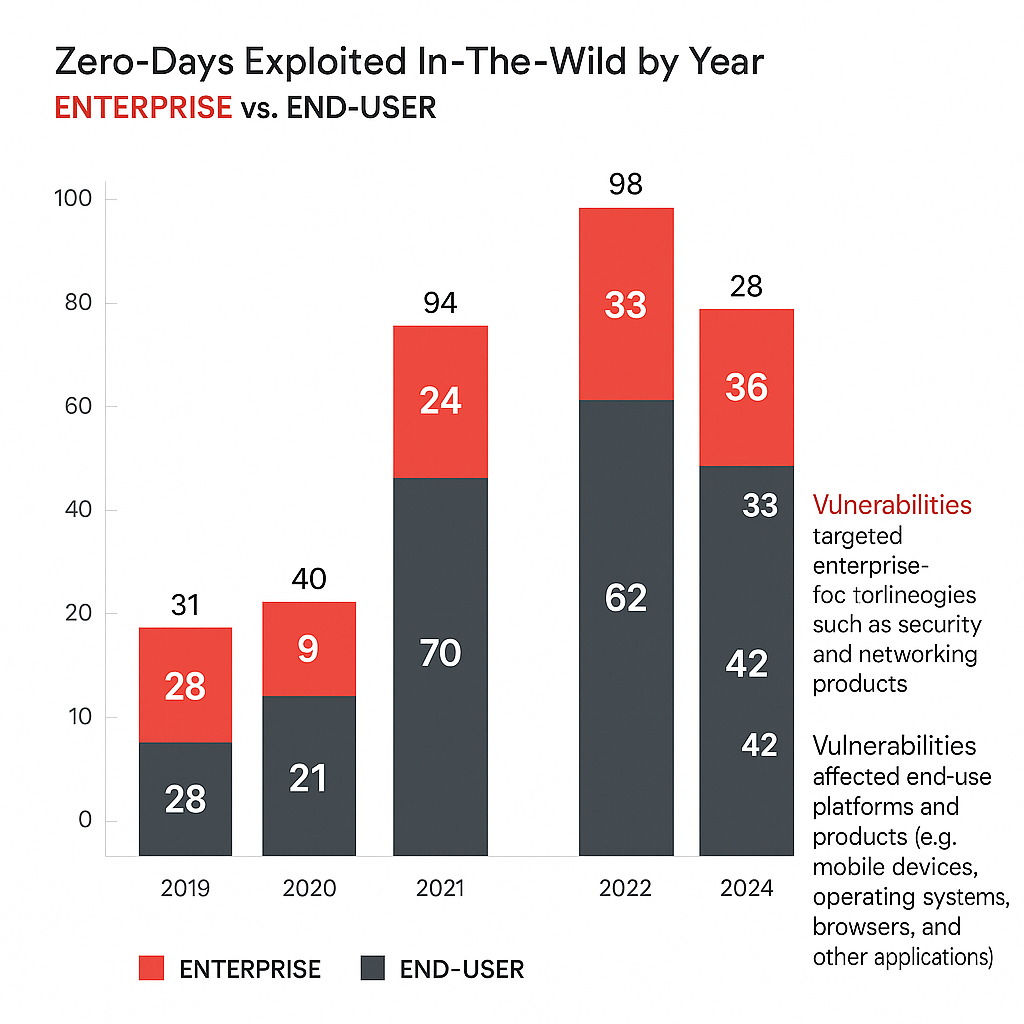

Mais la tendance de l’exploitation des vulnérabilités de type « zero-day » continue de croître progressivement, avec près de 100 failles en 2023 contre 63 vulnérabilités en 2022. Dans le rapport du GTIG cinq principales tendances se dégagent. En premier lieu,

les 75 vulnérabilités « zero-day » exploitées en 2024 s'inscrivent dans une évolution qui s'est installée au cours des quatre dernières années. La courbe de tendance moyenne sur ce type de menace s’accroit à un rythme lent, mais régulier.

Les solutions de cybersécurité et les applications sont visées

Le GTIG observe une augmentation de l'exploitation par les attaquants des technologies des organisations pendant l’année 2024. En 2023, plus d’un tiers des vulnérabilités de type « zero-day » ciblaient des produits d'entreprise. Ce chiffre est passé à 44 % en 2024, principalement en raison de l'exploitation accrue des logiciels et des solutions de sécurité et réseau. Ces cibles sont de grande valeur et constituent des portes d’accès pour les pirates. Quelque 20 vulnérabilités de ce type représentent plus de 60 % de l'ensemble des exploitations de type « zero-day » des technologies d'entreprise. La compromission de ces logiciels et équipements menace les systèmes et les réseaux.Grâce aux investissements dans la cybersécurité, le GTIG constate une diminution notable de l'exploitation de certaines cibles très convoitées par les offensives « zero-day » telles que les navigateurs et les OS des mobiles.

Autre constat préoccupant, les acteurs pratiquant le cyberespionnage sont toujours en tête en matière d’exploitation de type « zero-day ». Entre les groupes soutenus par les gouvernements et les clients des fournisseurs de surveillance commerciale (CSV) tels NSO ou Paragon, la menace étatique s’étend. Plus de la moitié des vulnérabilités en 2024 est issue du cyberespionnage.

Le graphique ci-dessous est explicite et décrit deux principales catégories de cibles. D’une part, les plateformes et produits destinés aux personnes (mobiles, systèmes d’exploitation, navigateurs et autres applications).

D’autre part, les technologies orientées entreprises, telles que les logiciels et les équipements de sécurité et de réseau. Depuis 2019, le taux global des vulnérabilités « zero-day » est constante, une menace à suivre de près par la DSI et les RSSI qui s’ajoute à d’autres risques cyber.