La Russie, la Chine et l'Iran s’appuient sur la cybercriminalité, surtout à des fins lucratives. Les services d'espionnage iraniens et chinois auraient déployé des ransomwares pour compléter leurs revenus. La Corée du Nord mène désormais des opérations à motivation principalement financière, afin de collecter de l'argent pour soutenir un régime isolé des pays occidentaux.

Du côté russe, Mandiant estime que le groupe pirate russe APT 44 (Advanced Persistent Threat) était et reste un contributeur essentiel aux attaques liées à l'invasion de l'Ukaine. Les groupes russes se sont concentrés sur le ciblage des applications de messagerie mobile pour collecter des renseignements. En Chine, des groupes comme APT41 utilisent le déploiement de ransomwares à la collecte de renseignements.

Les opérations de l'Iran centrées sur le gain financier s’expliquent par les pressions économiques engendrées par les turbulences de l'économie iranienne. Les acteurs malveillants iraniens font appel aux ransomwares et à des opérations de piratage et de vol de données.

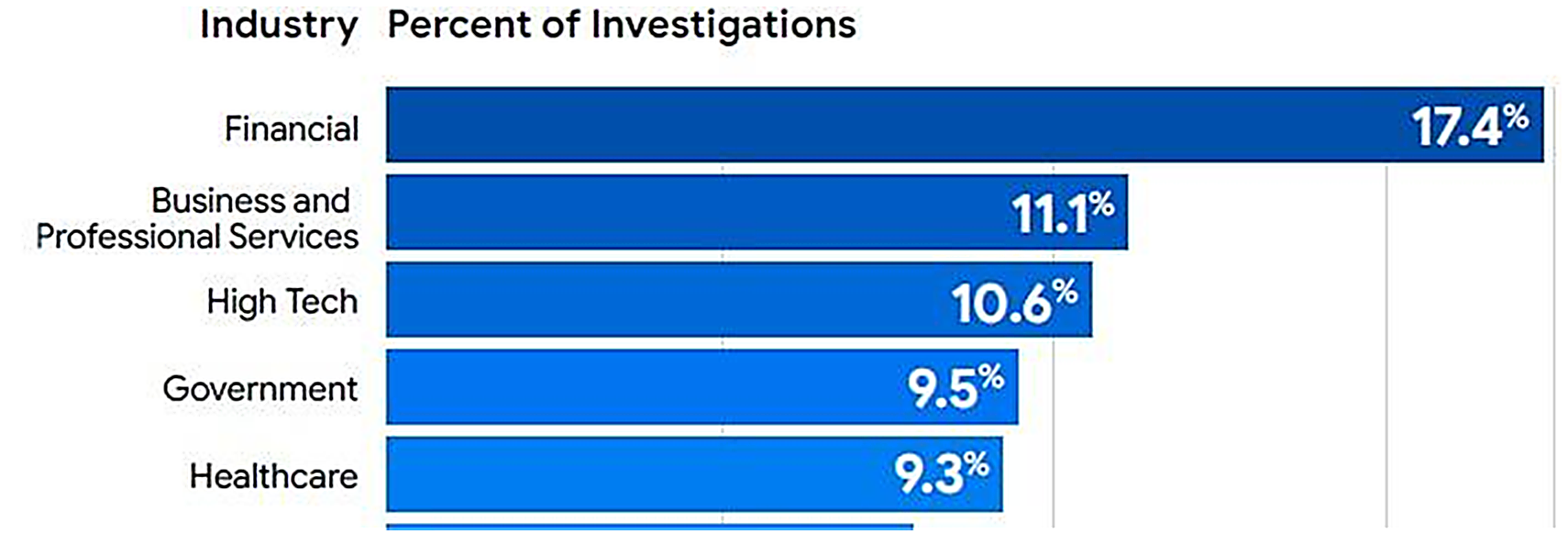

Le secteur financier reste le secteur de l’économie le plus ciblé et représente un peu plus de 17 % des enquêtes de Mandiant. Le graphique ci-dessous montre la proportion des menaces par secteurs.

Le phishing n’est plus le principal vecteur d’infection

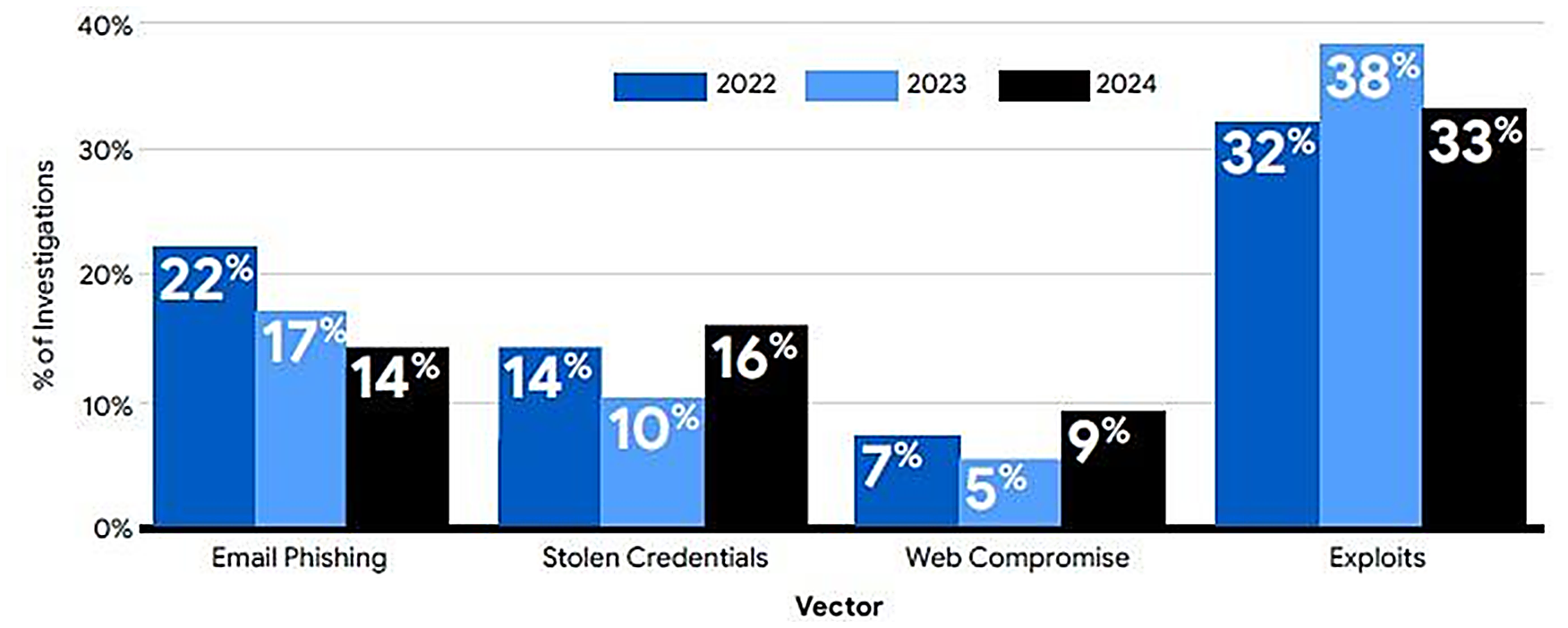

Les secteurs les plus ciblés sont les exploits de vulnérabilités (33 %), le vol d'informations d'identification (16 %) et le phishing (14 %).Le graphique ci-dessous montre l’évolution des menaces entre 2022 et 2024.

Pour les intrusions pour lesquelles un vecteur d'infection initial a été identifié, un tiers ont commencé par l'exploitation d'une vulnérabilité. Il s'agit d'une légère baisse par rapport à 2023, année au cours de laquelle les exploits représentaient le vecteur d'intrusion initial pour 38 % des intrusions. Ce type de vecteur d’attaque est presque identique à la proportion de 2022, soit 32 %.

Les informations d'identification dérobées ont dépassé le phishing via la messagerie en tant que deuxième vecteur d'infection initiale le plus fréquemment observé en 2024. Ces vols de données représentent 16 % des intrusions.

Une bonne nouvelle cependant dans ce sombre tableau, car sur une longue période, le temps moyen de présence de code malveillant dans le SI avant sa détection a très fortement décru. Il est passé de 416 jours en 2011 à 11 jours en 2024. C’est la preuve de l’efficacité des moyens techniques et humains mis en place.

Ben Read, Senior Manager de Google Threat Intelligence Group, dresse le panorama tumultueux de la cybercriminalité étatique : « Le vaste écosystème cybercriminel a servi d'accélérateur au piratage parrainé par les États, en fournissant des logiciels malveillants, des vulnérabilités et, dans certains cas, des opérations à large spectre d'attaque contre les États. Ces menaces étatiques ont été considérées comme distinctes des autres cyberattaques pendant trop longtemps, mais la réalité, c'est que la lutte contre la cybercriminalité contribuera à la défense contre les attaques soutenues par les États ».