63 % des organisations ont été victimes d’une attaque ciblant la chaîne d’approvisionnement logicielle au cours des deux dernières années. L’étude de Checkmarx, effectuée auprès de 900 RSSI et professionnels de la sécurité applicative et dont le chiffre d’affaires annuel est supérieur ou égal à 750 millions de dollars a de quoi inquiéter…

Résultat, la sécurité de la supply chain logicielle est dans le viseur des agences de réglementation gouvernementales et de cybersécurité. C’est aussi une priorité de plus en plus grande pour les entreprises.

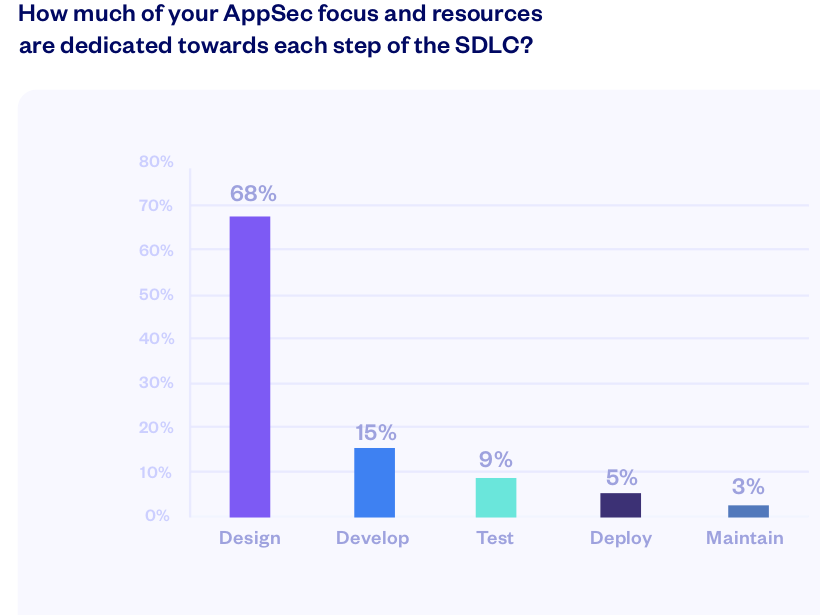

Pour Checkmarx, il est essentiel que les RSSI permettent aux développeurs de comprendre plus facilement ces nouveaux risques et de sécuriser l’ensemble de leur supply chain logicielle.

« Nous avons vu plus d’attaques sur l’écosystème open source au cours des deux dernières années que jamais auparavant avec plus de 385 000 paquets malveillants détectés à ce jour par notre équipe de recherche en sécurité », lit-on dans ce rapport.

Quelques chiffres reflètent cette situation :

- Plus de la moitié des applications (56 %) dans les entreprises interrogées contiennent des packages de code open source. La gestion des risques liés aux logiciels libres et aux tiers est donc essentielle pour contrôler les risques liés à la sécurité des applications en raison de la prolifération des logiciels libres dans les applications.

- 75 % des organisations se déclarent très préoccupées (39 %) voire préoccupées (36 %) par la sécurité de leur chaîne d’approvisionnement logicielle

- 57 % ont déclaré que la sécurité de la chaîne d’approvisionnement logicielle était un domaine d’intérêt majeur ou important

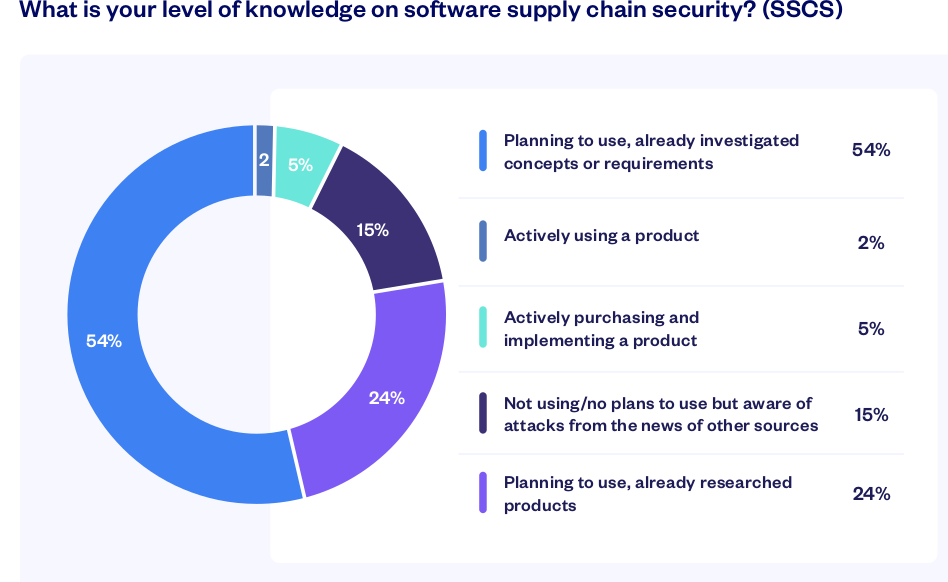

- 54 % prévoient d’utiliser ou étudient l’utilisation d’une solution dédiée

- 50 % demandent activement des nomenclatures logicielles (SBOM), c’est-à-dire une liste de tous les composants, dépendances et métadonnées utilisées par une application à leurs fournisseurs, mais moins de la moitié savent comment les exploiter efficacement en cas de besoin.

Ce rapport note une forte volonté de s’attaquer aux SSCS (software supply chain security), mais la plupart des organisations ne savent pas par où commencer. De nombreuses organisations disposent d’une bonne base pour mettre en place un programme SSCS, même si elles ne le savent pas parce qu’elles utilisent ou prévoient d’utiliser des outils d’analyse de la composition (SCA-software composition analysis) pour identifier les vulnérabilités des logiciels libres et les risques liés aux licences.