La surface d'attaque du cloud est aussi dynamique que le cloud lui-même. Les organisations du monde entier partagent, stockent et gèrent de plus en plus de données dans le cloud, ce qui élargit leur surface d'attaque de manière exponentielle.

Cette expansion se fait souvent par des moyens inconnus, négligés ou mal sécurisés. Pour les acteurs de la menace, chaque charge de travail dans le cloud représente une opportunité, et sans une gestion appropriée, les organisations sont exposées à des risques de multiples façons.

Dès lors, les organisations doivent être aussi rapides que les attaquants contre lesquels elles se défendent. Or, l'Unité 42 de Palo Alto Networks note que des attaquants exploitent les vulnérabilités nouvellement divulguées en l'espace de quelques heures, voire quelques minutes.

En face, les équipes de sécurité ont toutes les peines du monde à suivre le rythme. Selon le volume 7 de l'Unit 42 « Cloud Threat Report », qui a examiné plus de 1 300 organisations et analysé les charges de travail de 210 000 comptes, elles prennent en moyenne 145 heures - environ six jours - pour résoudre une seule alerte de sécurité.

Pas de double authentification

Cette étude note aussi que de nombreuses équipes de sécurité commettent les mêmes erreurs, qui conduisent à la génération d'alertes. Par exemple, 80 % des alertes sont déclenchées par seulement 5 % des règles de sécurité dans les environnements en nuage de la plupart des entreprises.Le rapport a également révélé que la plupart des organisations n'appliquaient pas l'authentification multifactorielle (MFA) ou l’authentification FIDO parmi les utilisateurs du cloud, 76 % des entreprises ne la mettant pas en œuvre pour les utilisateurs qui peuvent se connecter au portail web de gestion du cloud sur l'internet public et 58 % ne l'appliquant pas pour les utilisateurs racine/administrateur.

« Il s'agit là d'une grave négligence, car si un pirate accède à l'une de ces identités privilégiées, c'est toute l'infrastructure dans le cloud qui risque d'être compromise », soulignent les auteurs du rapport.

Examiner les logiciels libres

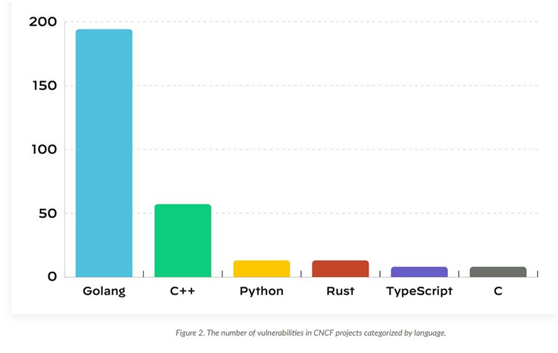

Palo Alto se focalise aussi sur l’open source qui a « été l'un des moteurs de la révolution de l'informatique dématérialisée ». Cependant, leur utilisation accrue dans le cloud accroît également la complexité, augmentant la probabilité de logiciels dépréciés ou abandonnés, de contenus malveillants et de cycles de correction plus lents.« Il incombe donc aux utilisateurs finaux d'examiner minutieusement les logiciels libres avant de les intégrer dans les applications. Cette tâche est particulièrement difficile lorsque les entreprises doivent gérer des dizaines de projets qui dépendent tous de milliers de logiciels libres », lit-on dans ce rapport.

Palo Alto Networks suggère que les entreprises renforcent les contrôles d'accès des utilisateurs dans le cloud et trouvent de nouveaux moyens de rationaliser la résolution des alertes pour survivre dans le paysage actuel des menaces.