Certaines données sont plus précieuses que d’autres. Mais leur sécurité semble encore plus problématique depuis l’intégration du cloud. Résultat, un rapport de 1 Password souligne que les fuites de données sensibles (clés SSH, certificats privés, mots de passe...) ne sont pas anecdotiques…

Tout le monde a conscience que la data vaut de l’or. Mais celles qui concernent la stratégie, les projets de développement et la gestion d’une entreprise encore plus ! L’absence de confidentialité de ces données critiques peut compromettre l’existence même de l’organisation.

Parmi ces précieuses données, on peut citer les clés d'API (devenues une cible pour les pirates), des certificats, des clés de chiffrement, des mots de passe… Or, le rythme de livraison des logiciels est en constante augmentation, grâce aux nouvelles technologies comme les services dans le cloud, les microservices, l'intégration et le déploiement continus (CI/CD), et la pratique du DevOps.

Des DevOps comme le Petit Poucet

Quitte parfois à franchir la ligne jaune lorsque les développeurs privilégient (ou sont incités par leur hiérarchie…) la vitesse au détriment de la sécurité… À mesure que la demande de livraison de logiciels augmente, ils ressentent la pression de répondre à la demande et, dans leur hâte, ils peuvent finir par compromettre la sécurité de l'entreprise.

Résultat, ils peuvent laisser des clés SSH et des certificats privés dans les fichiers de configuration ou à côté du code source pour qu'ils soient facilement accessibles pour eux, mais aussi pour les attaquants ! Comme le Petit Poucet, ils sèment des « secrets » un peu partout sans savoir où au final !

La multiplication des attaques visant les microservices, les API et autres solutions sensibles fragilisent les entreprises. Cette situation devrait inciter les entreprises à renforcer leur politique de sécurité. Même si le rapport « Hidden in Plain Sight » de 1Password repose sur un panel assez faible (500 entreprises IT/DevOps), il donne néanmoins un aperçu intéressant, mais surtout inquiétant.

Comme d’autres rapports, celui-ci constate que les équipes DevOps et celles chargées de l’IT ou de la cybersécurité sont souvent décentralisées et ne travaillent pas nécessairement ensemble.

Il en résulte un environnement cloisonné et décentralisé, qui n'est pas propice à une gestion solide des secrets. « Une gestion efficace des secrets à travers les pipelines d'intégration continue/livraison continue (CI/CD) et les processus DevOps sont un grand pas vers l'intégration de la sécurité dans tous les processus de développement, communément appelée DevSecOps », notent les auteurs du rapport.

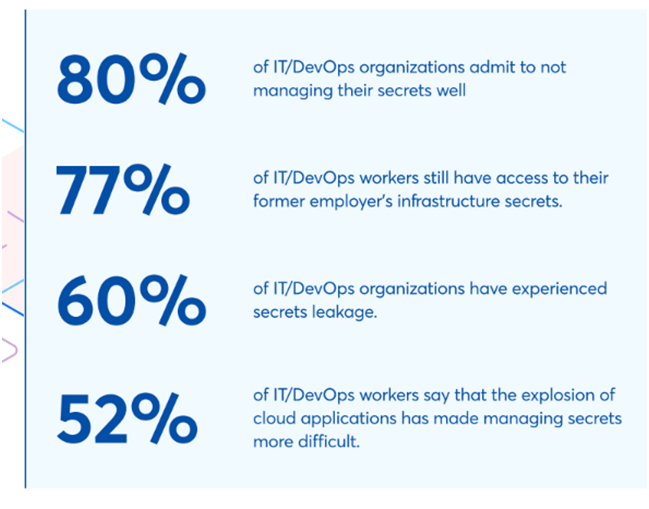

Sans cela, c’est la porte ouverte ou violation de données. La moitié des professionnels interrogés ont déclaré que l'explosion des applications dans le cloud a rendu plus complexe la gestion de ces « secrets ».

Plus inquiétant, 60 % ont avoué des fuites de données sensibles. Enfin, tout aussi inquiétant, plus de trois développeurs sur quatre ont encore accès aux secrets d'infrastructure de leur ancien employeur !

Le rapport met en évidence les défis suivants rencontrés par les entreprises IT et DevOps ayant répondu à l'enquête :

- Fuite de secrets

- Perte de productivité due à la gestion manuelle des « secrets »

- Partage non sécurisé de ces « secrets » utilisés pour différents projets !

- Multiplication de ces éléments sensibles.

En outre, ces défis ont un coût financier. Le coût moyen d'une fuite de secrets est de 1,2 million de dollars. Une mauvaise gestion peut faire perdre aux organisations 8,5 milliards de dollars par an.

Cette étude de 1 Password note que les retards sont monnaie courante. Environ 61 % des projets sont retardés en raison d'une mauvaise gestion des secrets. Et parmi les organisations IT/DevOps qui signalent un retard de produit ou de fonctionnalité dû à une fuite de secrets, 55 % disent que ce retard leur a coûté cher.

Pour relever ces défis, les organisations doivent déterminer la meilleure approche pour identifier les secrets qu'elles utilisent, la manière dont ils sont stockés et transmis, et l'outil à utiliser pour automatiser leur gestion.

« La création d'une culture de sensibilisation et de formation au stockage et à la transmission sécurisés des secrets sera la clé de la réussite de la mise en œuvre d'un outil de gestion des secrets », insistent les auteurs du rapport.