Le pire est à venir… Opérées aux États-Unis, des attaques du type ‘déni de service’ (DDoS) sur un service de DNS ont saturé le trafic de nombreux sites, avec un temps moyen de connexion DNS qui est passé de 0,3 à 12 secondes, et dont l’impact s’est ressenti jusque sur les sites français.

Twitter, Amazon, CNN, Reddit, Visa, Nytimes, PayPal, Spotify, SoundCloud, AirBnB, HBO, Netflix, Etsy, Shopify, Github, Vox, The Guardian, GrubHub… la liste des victimes de l’attaque par déni de service distribué (DDoS) dont a été victime Dyn, l’un des principaux gestionnaires de DNS, est longue et certainement pas close ! Plus précisément, il s’agirait d’une attaque DDoS de type DNS flood, l’attaque d’un serveur DNS par l’envoi massif de requêtes.

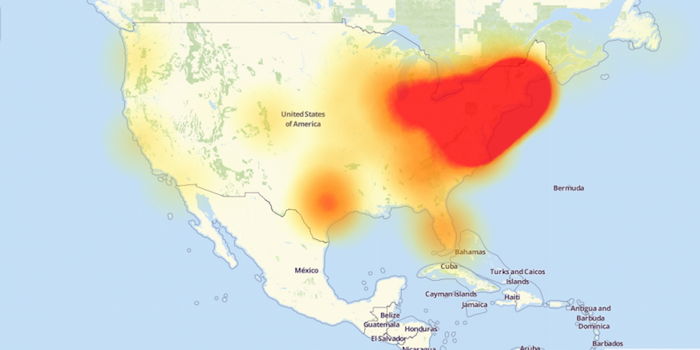

L’attaque s’est déroulée vendredi dernier – ‘les attaques’ serait plus judicieux, même s’il semblerait qu’elles n'avaient qu'une seule origine... - et il aura fallu au final une dizaine d’heures pour revenir à la normale. Dans un rapport d’accident, Dyn a déclaré que l’attaque avait « impacté principalement l’Est des États-Unis et eu des répercussions sur les clients DNS gérés dans cette région (...) Le trafic DNS piloté à partir des emplacements de nos serveur de noms de la côte Est ont connu une dégradation du service ou une interruption intermittente pendant ce temps ».

Alors que les ingénieurs de la société travaillaient à atténuer les attaques et commençaient à enquêter sur son origine, une seconde attaque ciblait plus particulièrement LinkedIn.

D’où est venue l’attaque ?

A l’heure où nous écrivons ces lignes, aucune information n’est venu révéler l’origine de l’attaque. On sait en revanche qu’il s’est bien s’agit d’une attaque coordonnée. Selon Dyn, les cyber-attaques sont « bien planifiées et exécutées, en provenance de dizaines de millions d'adresses IP dans le même temps ».

Mais ce qui rend l’attaque différente de celles qui se déroulent au quotidien, c’est qu’elle a ciblé un fournisseur de DNS spécifique. Même si dans le même temps, d’autres fournisseurs de services Internet ont subi des perturbations, des lenteurs et des pannes. Mais pas avec l’ampleur de l’attaque sur Dyn.

L’IoT de nouveau en question

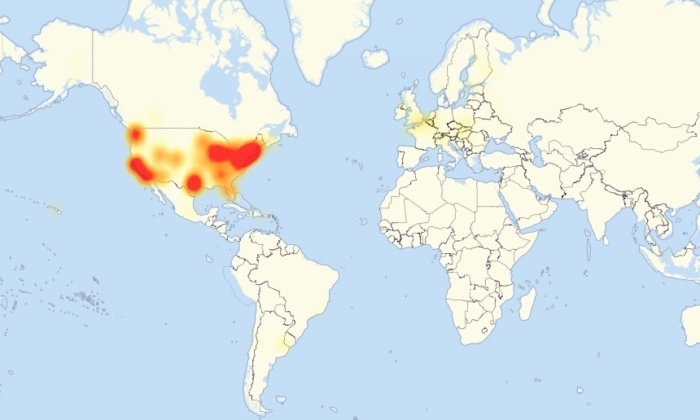

On en sait un peu plus sur le modus operandi de l’attaque. Une nouvelle fois – après en particulier l’attaque du botnet IoT Mirai dont a été victime OVH - c’est l’Internet des Objets qui est pointé du doigts. Selon le New York Times, l’attaque aurait reposé sur des milliers de périphériques connectés, comme des webcams, des écoutes bébés, des box internet, des routeurs personnels, etc., pour se diffuser. Cela vient confirmer le danger que représente aujourd’hui l’IoT…

Pour confirmation de ce danger, selon Periscope 10 % des attaques DDoS sur Dyn proviendraient d’objets connectés infectés par le malware Mirai, celui-ci ayant probablement infecté plus de 500 000 ‘devices’. Le code de Mirai ayant été rendu public, les cyber-pirates montrent qu’ils se le sont approprié.

Dans le même temps, le renouvellement des attaques vendredi confirme une autre réalité, même s’ils exploitent de nouvelles approches, les pirates continuent d’utiliser des méthodes qui ont fait leur preuve. Comme de renouveler les attaques tant que le service est en difficultés pour tenter de multiplier les dégâts !

Qui sont les victimes ?

La cible de l’attaque DDoS est très clairement Dyn. Mais les victimes sont collatérales, à savoir les clients de ses services DNS. Et forcément l’ensemble du web qui s’inscrit dans son sillage, car le service fournit par Dyn porte sur la surveillance du trafic et le reroutage sur les adresses IP, en assurant le lien entre le nom de domaine et l’adresse du site recherché.

C’est ainsi que l’internet dans sa globalité a souffert de lenteurs et d'indisponibilité. A l’exception notable de pays comme la Chine qui assurent leur propre contrôle du Web et donc celui de leurs serveurs de DNS.

Même si le possesseur d’un site Web multiplie les liens avec des serveurs de DNS différents, afin de multiplier les IP pour assurer les connexions, l’interconnexion des serveurs de DNS, et pourquoi pas la multiplication des cibles serveurs de DNS lors d’une attaque, multiplie les effets collatéraux des attaques. Les sites ne sont pas directement attaqués, mais ils subissent les effets de l’attaque, ce qui peut se révéler dramatique pour le business.

C’est ainsi qu’en France la plupart des grands sites d’e-commerce ont été touchés par les effets de ralentissement de l’attaque subite par Dyn, alors qu’ils n’en étaient pas la cible… C’est donc tout l’Internet mondial qui peut trembler face à ces nouvelles menaces et leurs vecteurs IoT.

Image d’entête 94657373 @ iStock aurielaki