Le ciblage des principales plateformes de cloud computing s’accentue. Mais selon une étude, les acteurs malveillants adaptent rapidement de nouvelles attaques pour cibler les organisations dans le cloud.

En levant 1,8 milliard de dollars auprès des investisseurs en deux ans, le spécialiste américain de la sécurité du cloud Lacework affole les compteurs. Le troisième volume de son « Cloud Threat Report » risque aussi d’affoler les DSI.

Il met en effet en évidence certaines des menaces les plus courantes contre lesquelles les entreprises doivent se protéger. Mais la réalité montre que c’est encore loin d’être le cas !

Basé sur des données anonymisées sur l’ensemble de la plateforme Lacework, son rapport semestriel constate notamment que les acteurs de la menace élargissent la portée de leurs efforts pour obtenir un accès illicite aux données et aux ressources du cloud.

Dans le détail, ce troisième volet met en lumière quatre domaines clés de la sécurité du cloud :

- La posture de sécurité du cloud

- les vulnérabilités et la chaîne d’approvisionnement des logiciels,

- les menaces d’exécution et les logiciels malveillants Linux

- la défense proactive et l’intelligence.

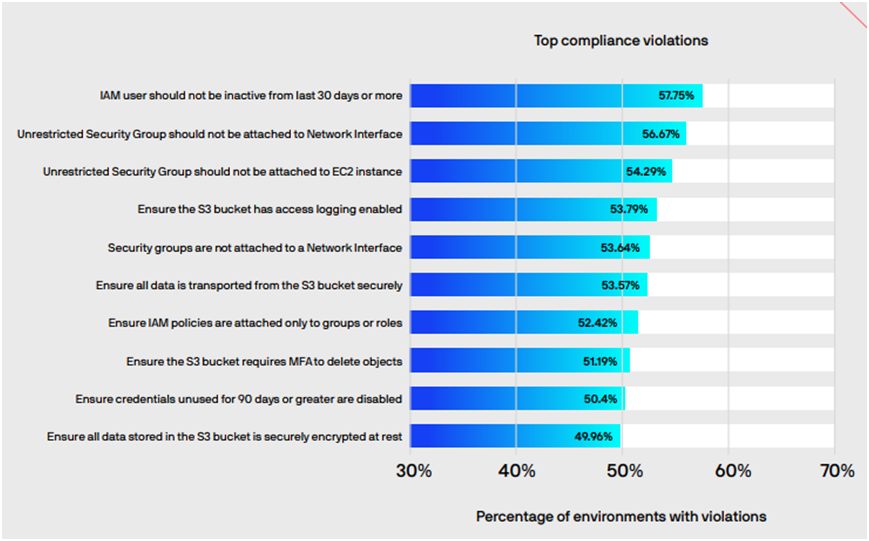

Les erreurs de posture de sécurité du cloud sont une porte ouverte pour les acteurs de la menace : 72 % des environnements cloud surveillés présentaient des configurations non sécurisées, ce qui permet aux attaquants d’obtenir un accès initial, établir une persistance, escalader les privilèges et impacter les données protégées à travers les clouds.

Les risques les plus courants se trouvaient dans les services AWS IAM, S3 et EC2, qui étaient également les services les plus populaires auprès des attaquants.

Les petites entreprises sont particulièrement menacées par les courtiers d’accès au cloud, qui vendent en ligne l’accès aux comptes cloud. Selon ce rapport, 78 % des PME observées par l’équipe de Lacework Labs présentaient des violations de conformité au sein de leur infrastructure de cloud computing.

Ces situations ouvrent ainsi « la porte aux attaquants pour obtenir un accès initial, escalader les privilèges et impacter les données protégées », lit-on dans ce rapport. Or, Lacework a constaté que plus de 50 % des environnements n’exigeaient pas d’authentification multifactorielle(MFA) pour les opérations de suppression. L’IAM reste trop permissif !

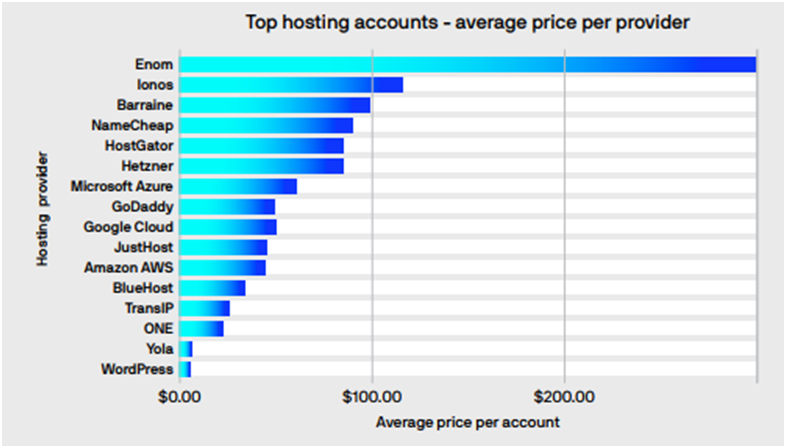

Tous les clouds sont une cible potentielle, pas seulement les trois grands. Bien qu’il s’agisse de l’un des plus grands profiders, les comptes AWS ne représentent que 16 % de l’hébergement global d’accès illicite à vendre.

Par contre, des sociétés moins connues comme HostGator et Bluehost en représentent la moitié. Résultat, le prix moyen d’un compte AWS compromis est d’environ 40 dollars.

Le « Cloud Threat Report » insiste aussi sur le fait que Log4j reste une menace importante et que les logiciels malveillants s’adaptent rapidement. Un tiers des infections par des logiciels malveillants observées par Lacework utilisent Log4j comme vecteur d’infection initial.

Enfin, Lacework Labs a également examiné les problèmes de conformité, les API Docker exposées et les conteneurs malveillants, ainsi que d’autres vulnérabilités dans la chaîne d’approvisionnement des logiciels.

« Les organisations qui transfèrent davantage de données vers une infrastructure cloud doivent être tout aussi agiles, en employant les meilleures pratiques de sécurité et des outils modernes avec une surveillance continue pour garder une longueur d’avance sur les cybercriminels et assurer la sécurité des informations critiques », insiste James Condon, directeur de la recherche chez Lacework.