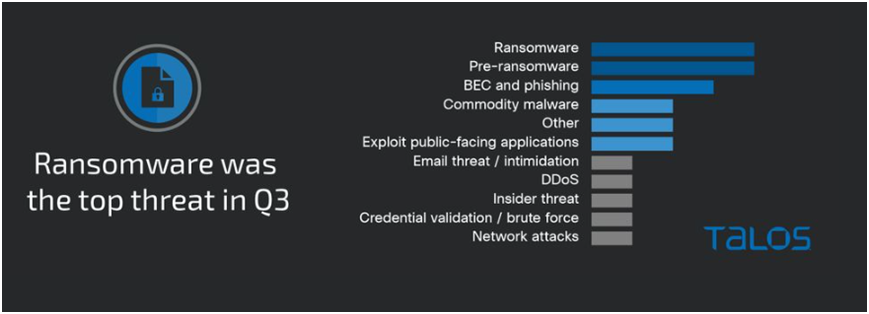

Pour la première fois depuis que ces rapports sont compilés, Cisco Talos Incident Response a constaté un nombre égal d'engagements de ransomware et de pré-ransomware, représentant près de 40 % des menaces ce trimestre.

Il peut être difficile de déterminer ce qui constitue une attaque pré-ransomware si le ransomware ne s'exécute jamais et que le cryptage n'a pas lieu. Toutefois, Talos CTIR estime que la combinaison de Cobalt Strike et d'outils de collecte d'informations d'identification comme Mimikatz, associée à des techniques d'énumération et de découverte, indique une forte probabilité que le ransomware soit l'objectif final.

Si les ransomwares ont été la principale menace de ce trimestre, « nous avons également observé un nombre égal d'engagements impliquant divers comportements préalables aux ransomwares. Bien que chaque engagement de pré-ransomware implique des comportements et des TTP uniques, les similitudes les plus frappantes entre ces engagements incluent l'énumération des hôtes, de multiples activités de collecte d'informations d'identification et des tentatives d'escalade des privilèges via une faiblesse ou une vulnérabilité identifiée afin de se déplacer latéralement vers d'autres systèmes », lit-on dans ce rapport.

Différentes étapes du cycle de vie d'une attaque

Dans certains cas où le ransomware n'a jamais été déployé, l'adversaire essayait probablement d'exfiltrer des données au moment de la détection, ce qui indique qu'il disposait d'un accès suffisamment large pour causer des dommages importants à ce moment-là.Au cours de ce trimestre, divers outils et scripts accessibles au public ont été hébergés dans des dépôts GitHub ou sur d'autres sites Web tiers afin de soutenir les opérations à différentes étapes du cycle de vie d'une attaque.

Cette activité coïncide avec une augmentation générale de l'utilisation d'autres outils à double usage, tels que l'outil légitime de red-teaming Brute Ratel et les cadres d'attaque Manjusaka et Alchimist récemment découverts.

Dans près de 15 % des engagements de ce trimestre, les adversaires ont identifié et/ou exploité des applications orientées vers le public mal configurées en menant des attaques par injection SQL contre des sites Web externes, en exploitant Log4Shell dans des versions vulnérables de VMware Horizon et en ciblant des serveurs mal configurés et/ou exposés au public.

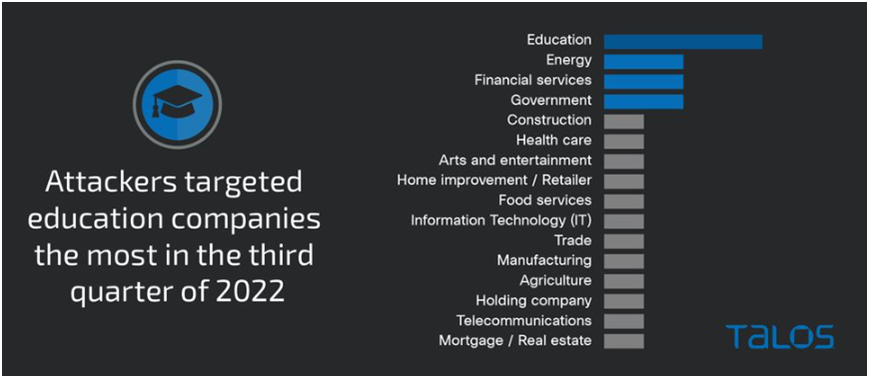

L’éducation, une cible privilégiée

« Nous avons continué à voir des tentatives d'exploitation réussies de Log4Shell (CVE-2021-44228, CVE-2021-45046 et failles connexes) suivies de diverses activités malveillantes, telles que le minage de crypto-monnaies et les ransomwares », constate l’équipe de Cisco.Le vecteur d'infection initial le plus courant est le courrier électronique (phishing), suivi de l'exécution par l'utilisateur d'un document ou d'un lien malveillant. « Dans l'un des cas de compromission d'e-mails professionnels (BEC) affectant une organisation de services financiers américaine, les adversaires ont utilisé le détournement de fils de discussion et un lien d'e-mail malveillant qui semblait être une fausse page d'authentification recueillant les informations d'identification de l'utilisateur », expliquent les auteurs du rapport.

Enfin, les attaquants ont ciblé le secteur de l'éducation le plus de tous les verticaux ce trimestre, suivi de près par les secteurs des services financiers, du gouvernement et de l'énergie, respectivement.

Pour la première fois depuis le quatrième trimestre 2021, les télécommunications n'ont pas été la verticale la plus ciblée. Si la raison pour laquelle le secteur de l'éducation a été plus fréquemment ciblé ce trimestre n'est pas connue, il s'agit d'une période de l'année très prisée par les adversaires pour cibler les établissements d'enseignement, car les étudiants et les enseignants retournent en classe.