Sans la mise en place de politiques efficaces de gestion des identités et des accès (IAM), une organisation ne peut jamais s’attendre à être sécurisée dans le cloud. Malheureusement, ces politiques ne sont pas assez restrictives et acceptent des mots de passe trop faibles ou réutilisés !

La migration vers le cloud va à un train d’enfer. Intitulé « Identity and access management : the first line of defense », le rapport de Unit42 de Palo Alto Networks note « une expansion significative l’ensemble des charges de travail dans le cloud, passant à 59 % en moyenne des workloads hébergées dans le cloud, contre 46 % en 2020 ».

En outre, 69 % des organisations hébergent plus de la moitié de leurs charges de travail dans le cloud, contre seulement 31 %… en 2020 ».

Seul problème, la gestion des identités et des accès est l’un des services les plus critiques, complexes et sujets aux erreurs dans le cloud. Les utilisateurs peuvent toujours introduire par inadvertance des configurations non sécurisées aux politiques IAM.

Or, près de 99 % des politiques IAM sont trop permissives ! Pire, beaucoup accordent des permissions qui ne sont jamais utilisées et la moitié (53 %) des comptes dans le cloud permettent l’utilisation de mots de passe faibles et 44 % autorisent la réutilisation des mots de passe.

Selon les analyses de Unit42, 65 % des incidents de sécurité dans le cloud connus étaient dus à des erreurs de configuration.

Il y a donc un grand écart entre la réalité et le principe du moindre privilège. C’est ce que constatent les chercheurs de Unit42qui ont analysé plus de 680 000 identités à travers 18 000 comptes dans le cloud et plus de 200 organisations différentes pour comprendre leurs configurations et leurs modèles d’utilisation.

Le plus inquiétant est que les cyberattaquants le savent ! Les chercheurs de l’unité 42 ont créé, à cet effet, un indice CTA (Cloud Threat Actor), une première dans le secteur, qui répertorie les opérations effectuées par les groupes d’acteurs malveillants qui ciblent l’infrastructure du cloud.

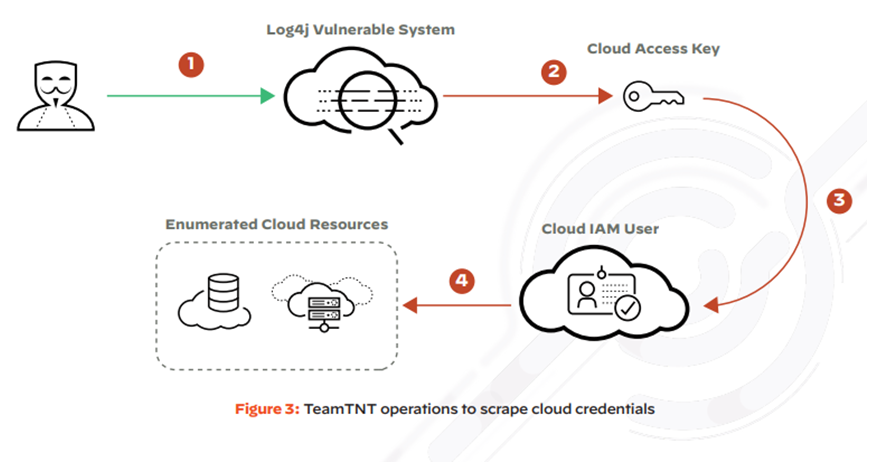

La collecte des clés d’accès identifiées(étape 2, ci-dessus) est suivie de l’énumération des services dans le cloud autorisé par la politique IAM affectée à la clé d’accès exposée (étape 3). Cet exemple de Unit42 s’appuie sur la découverte en décembre 2021 d’un groupe malveillant inconnu qui avait intégré la vulnérabilité Log4jdans son arsenal.

Tous les acteurs de cet indice CTA qui ont été identifiés ont tenté de récolter les informations d’identification du cloud lorsqu’ils compromettent un serveur, un conteneur ou un ordinateur portable.

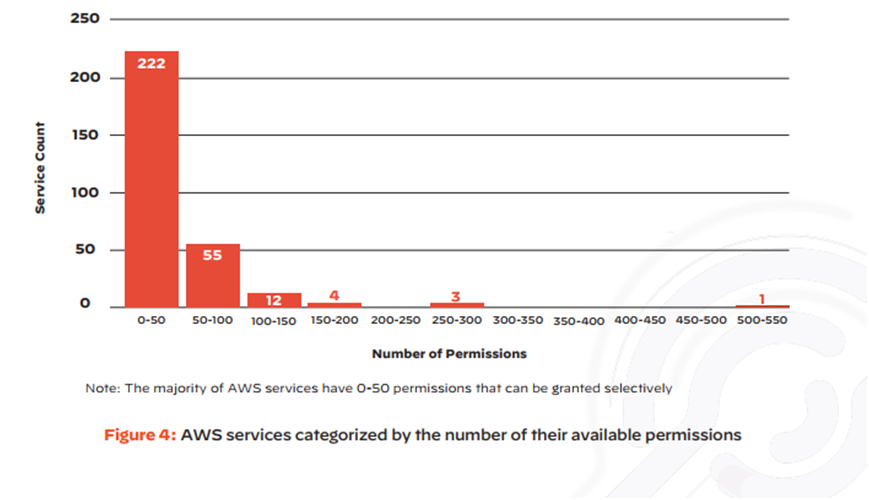

Cette situation trop permissive s’explique notamment par le fait que les fournisseurs de services dans le cloud offrent un ensemble de politiques d’autorisation intégrées qui peuvent être rapidement appliquées à une identité qui a besoin d’accéder à certaines ressources du cloud. Mais ces solutions universelles ont également tendance à être trop générales et à accorder trop d’autorisations.

« Nos recherches ont montré qu’il y a deux fois plus d’autorisations inutilisées ou excessives dans les politiques intégrées des providers que dans les politiques créées par les clients », lit-on dans ce rapport.

Avec l’adoption d’une infrastructure hybride et multiclouds, le nombre d’informations d’identification nécessaires pour différents services augmente considérablement. Cette évolution vers des environnements multicloud a bousculé les approches traditionnelles de la surveillance des infrastructures.

Ce rapport insiste donc sur le fait que la gestion des identités et des accès régit la sécurité de l’infrastructure du Cloudet contribue à protéger les organisations des attaques menées par les acteurs de la menace du cloud.

Toutefois, maintenir IAM dans l’état le plus sécurisé est un défi en raison de sa nature dynamique et de sa complexité…