Zscaler a annoncé la publication de son rapport 2019, IoT in the Enterprise : An Analysis of Traffic and Threats, qui examine le trafic provenant des dispositifs IoT dans le Cloud Zscaler sur une période de 30 jours. Le constat est atterrant : les entreprises n’ont pas pris la mesure du risque.

Pour faire le point sur l’état de la sécurité des dispositifs IoT, l'équipe de recherche de ThreatLabZ a entrepris d’étudier l'utilisation des dispositifs IoT dans l'entreprise en analysant le trafic généré vers et depuis le Cloud. Pour réaliser ce rapport, l’équipe a traité 56 millions de transactions émanant de 270 types d’appareils IoT de 153 marques différentes.

D’après une étude du cabinet Gartner, 20,4 milliards d'appareils IoT seront utilisés dans le monde d'ici 2020, et plus de 65 % des entreprises adopteront ces produits. En peu de temps, « l'adoption rapide de l’IoT a ouvert de nouveaux vecteurs d'attaque pour les cybercriminels », constate le rapport.

Des dispositifs connectés et bavards

Au cours de la période à l'étude, l’équipe de recherche a examiné une quantité énorme d’informations transmises par ces dispositifs. Et ce qui est le plus consternant, c’est que « plus de 90 % des données IoT sont transmises en texte clair (non chiffré) », observe le rapport.

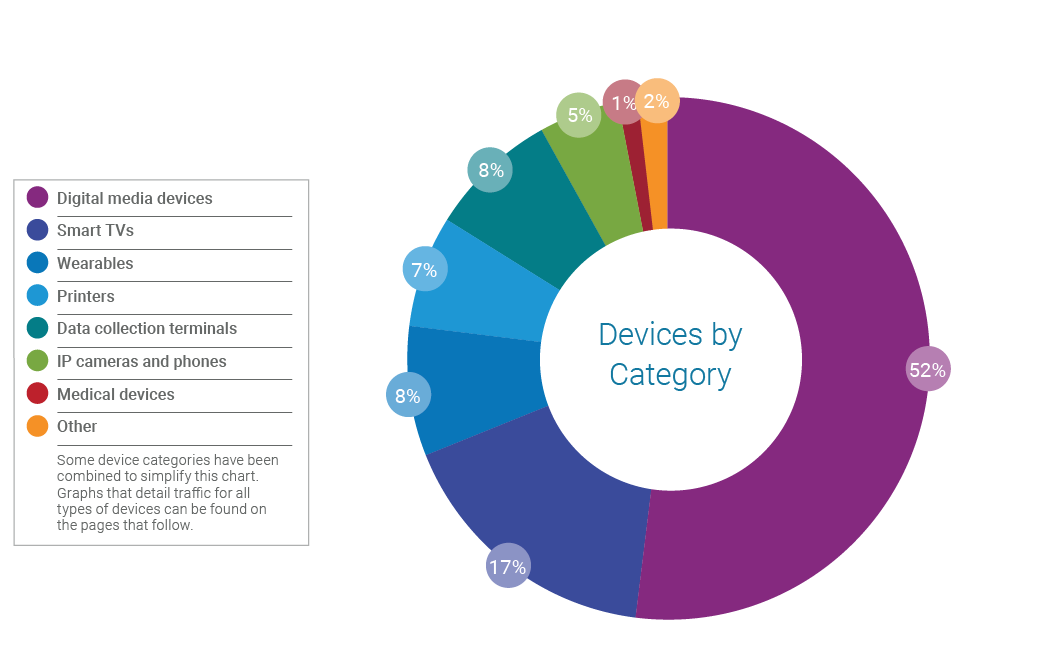

Les dispositifs IoT vus le plus souvent dans le nuage étaient des décodeurs vidéo, suivis des téléviseurs connectés, des montres intelligentes, des lecteurs multimédia et des imprimantes. Le tableau suivant montre la répartition des dispositifs IoT dans les différentes catégories.

Les dispositifs IoT le plus souvent rencontrés

Malgré la fréquence des attaques et la publicité qui les entoure, les mesure de protection dans les entreprises restent insuffisantes, voire inexistantes. À la lecture du rapport, le constat est flagrant : les entreprises n’ont pas encore pris la mesure de la menace. Voici les failles de sécurité les plus courantes observées durant l’analyse du trafic :

- Communication HTTP en texte clair vers un serveur pour les mises à jour de micrologiciels ou de paquets,

- Authentification HTTP en texte clair,

- Utilisation de bibliothèques obsolètes,

- Faiblesse des codes d'identification par défaut.

Source : Zscaler