La lecture instructive du panorama 2024 de la cybermenace de l’ANSSI s’appuie sur les données du Centre gouvernemental de veille, d'alerte et de réponse aux attaques informatiques (CERT-FR). À ce titre, il donne un retour d’expérience indispensable et précis sur l’état de la menace en France.

Les JO ont été un théâtre stratégique unique pour observer des attaques à des fins d’extorsion et d’espionnage stratégique et celles menées à des fins de déstabilisation menées par des groupes hacktivistes. Le bilan est positif, cet événement mondial majeur n'a pas été perturbé.

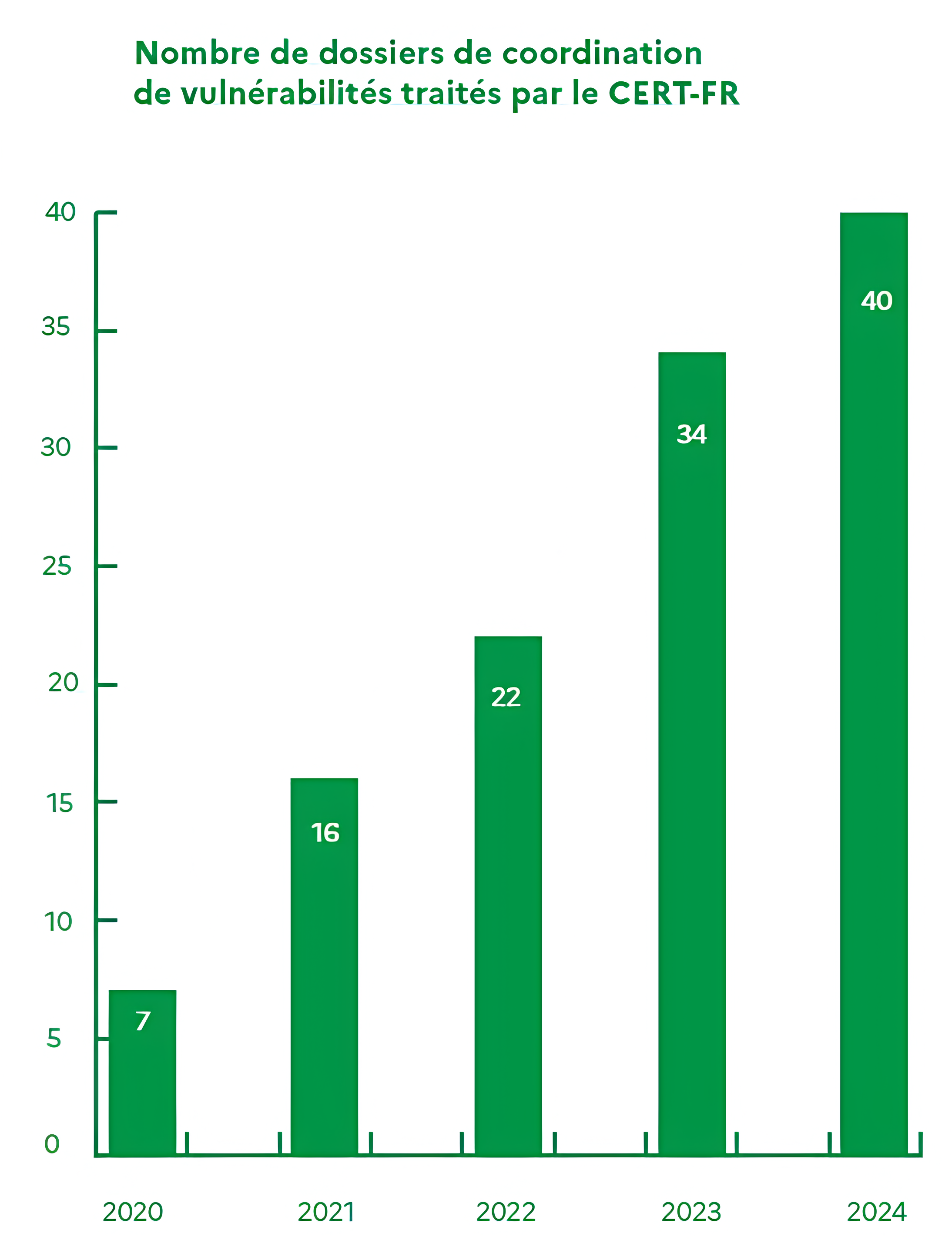

Point saillant du panorama, plus de la moitié des opérations de cyberdéfense de l’ANSSI ont eu pour origine l’exploitation de vulnérabilités sur des équipements de sécurité, pare-feux, passerelles VPN ou passerelles de filtrage. Le graphique ci-dessous donne un aperçu explicite de leur évolution depuis 2020.

D’autre part, l’ANSSI note la poursuite des attaques visant la chaîne d’approvisionnement pour atteindre des cibles finales d’intérêt. Concernant la chaîne d’approvisionnement logicielle, la compromission du SI d’un éditeur de logiciel est la porte d’entrée privilégiée par les pirates.

Sans surprise, les annuaires Active Directory sont particulièrement prisés des pirates qui continuent à les cibler pour obtenir identifiants, mot de passes et autres secrets.

La Chine et la Russie sont à la manœuvre

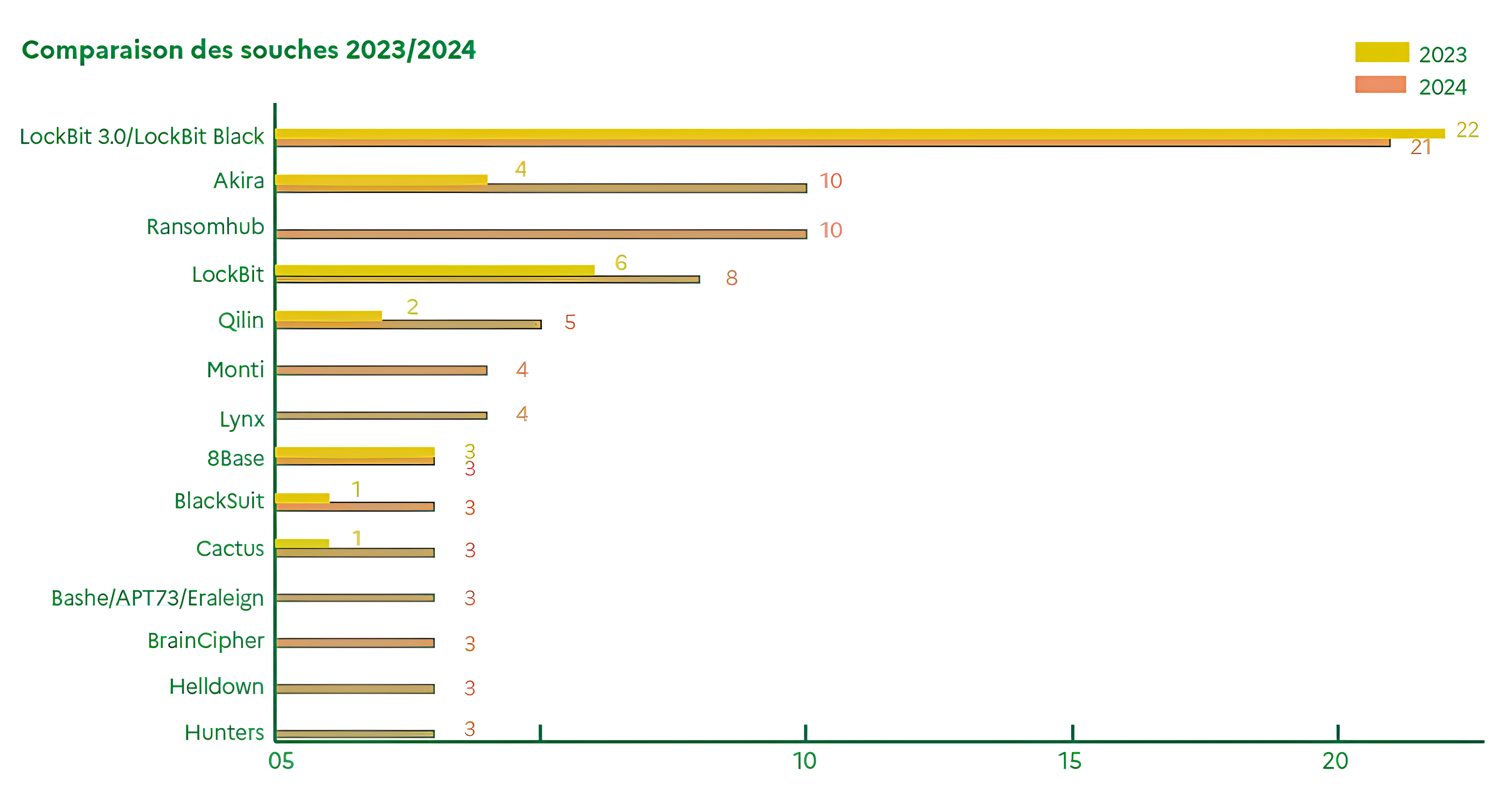

Les groupes APT28 ou Nobelium liés à la Chine et à la Russie utilisent notamment des réseaux constitués de routeurs compromis, de proxies ou de services VPN pour lancer des attaques d’envergure. L’anonymisation des opérations malveillantes se poursuit via des réseaux de machines compromises communiquant entre elles. Cela complique notoirement l’imputation des attaques.Les rançongiciels (ransomwares) ont largement mobilisé les équipes de l’ANSSI en 2024 avec un nombre d’incidents comparable à l’année passée. Les souches les plus représentées sont LockBit 3.0 (15 %), Ransomhub (7 %) et Akira (7 %).

En 2024, 37 % des rançongiciels visent PME/ETI et 17 % les collectivités territoriales et locales. Exemple concret, en octobre 2024, un affilié du Ransomware as a Service (Raas) Qilin a compromis une entreprise d’infogérance menant au chiffrement ou à l’exfiltration des données d’une trentaine de ses clients. Point intéressant et récent, l'Anssi observe que les réseaux de machines compromises sont partagés par des groupes distincts.

Autre information, le volume des opérations de déni de service s’accroît notablement. Ainsi, en 2024, le principal hébergeur européeen OVH a été visé par une attaque DDoS de très forte intensité.

L’espionnage et l’extorsion de données en tête du volume des tâches de l’ANSSI

Les attaques à but d’espionnage et d’extorsion ont quant à elles été caractérisées par le ciblage soutenu d’équipements et d’infrastructures de télécommunications en France. Les États-Unis ne sont pas épargnés avec, notamment, le groupe chinois Salt Typhoon qui a ciblé le secteur américain des télécommunications.Ce type d’attaques reste le plus important en termes d’investissement des équipes de l’ANSSI. Du côté des groupes pirates hors de la sphère étatique, l’Anssi indique que les identifiants de connexion volés sur le poste de travail de la victime sont ensuite revendus sur des forums ou par le biais de canaux Telegram privés. À noter, l’utilisation par les Etats espions d’outils de surveillance très puissants tels Pegasus ou Paradox ou encore

Predator de Nexa.