Le dernier rapport de BeyondTrust sur les produits et services de la firme de Bill Gates donne une bonne vision de l’évolution de leur sécurité en 2023 mais son intérêt est aussi d’évaluer la manière dont ces vulnérabilités sont exploitées. Notamment, dans le cadre d'attaques basées sur l'identité des utilisateurs et des machines.

Avec 1 228 vulnérabilités au total, soit une légère baisse (de 5 %) par rapport aux 1 292 failles de 2022, le géant de Seattle subit toujours la rançon de son succès et de la lourdeur de l’héritage de ses anciens produits qui intègrent d’innombrables fonctions.

Pour la quatrième année consécutive, l'élévation de privilèges reste la catégorie de vulnérabilité la plus importante suivie par l'exécution de code à distance qui rompt avec sa tendance à la baisse en 2023, augmentant de 13 % pour atteindre 356, le nombre le plus élevé de failles depuis le début de ce rapport.

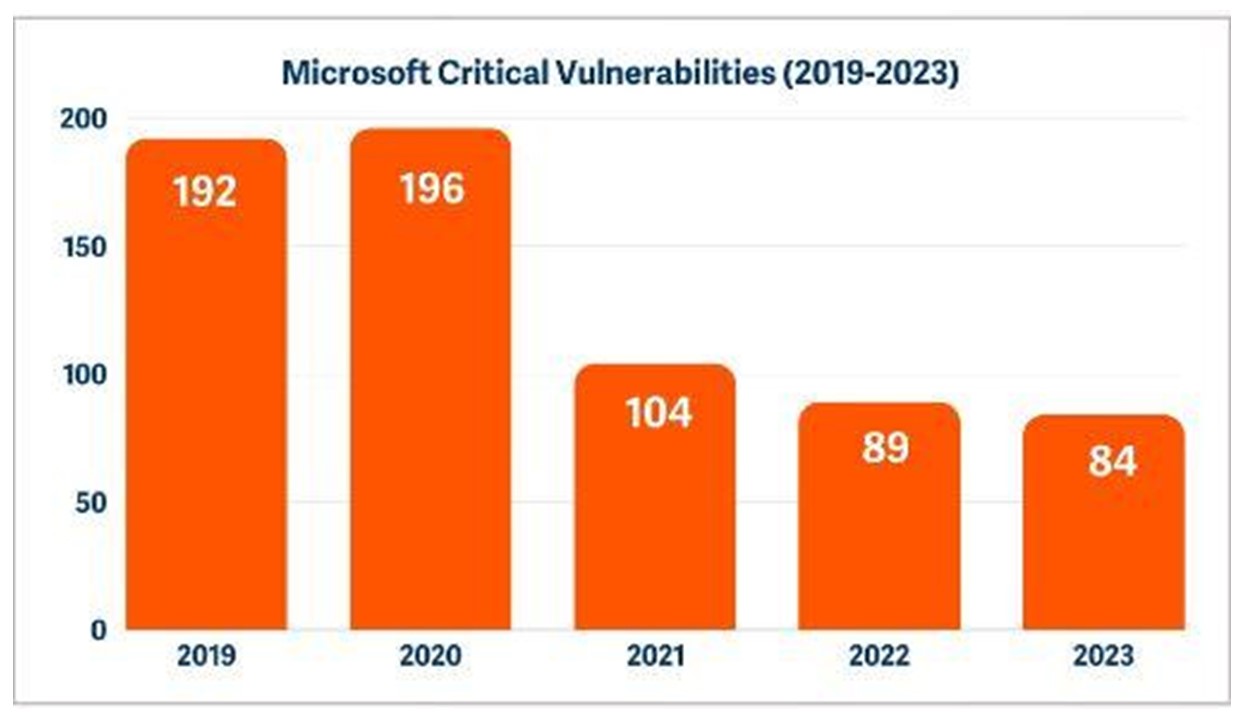

Côté verre plein, le nombre de vulnérabilités critiques a fortement baissé depuis 2020 comme indiqué dans le graphique et cette tendance favorable se poursuit, mais de façon modérée. Les failles critiques ont diminué de 6 % pour atteindre 84 en 2023, soit 5 de moins qu'en 2022. Reste que le nombre total de vulnérabilités est resté proche de ses plus hauts niveaux historiques, se maintenant entre 1 200 et 1 300 au cours des quatre dernières années (depuis 2020).

Windows desktop et Windows Server sont en tête du nombre de failles critiques

Selon le rapport de BeyondTrust, en 2023, les catégories Windows Desktop et Server sont la principale source de vulnérabilités critiques. Ainsi, la catégorie Windows Server comptait 558 vulnérabilités en 2023, dont 57 étaient critiques.« Ce rapport souligne à nouveau la nécessité de continuer à améliorer la sécurité, non seulement chez Microsoft.[…] Cela souligne l'importance des privilèges d’accès et du concept de sécurité intemporel du moindre privilège. » déclare James Maude, CTO de BeyondTrust.

Coté cloud, après la montée en flèche des vulnérabilités de Microsoft Azure et Dynamics 365 en 2022, elles ont presque diminué de moitié en 2023, passant de 114 à 63.

Concernant la messagerie Outlook, la faille CVE-2023-23397 combine la facilité d'exploitation et l’impact élevé d’une attaque, ce qui doit attirer l’attention des équipes de sécurité.

Les anciens logiciels et services sont à la source de vulnérabilités exploitables, en témoignent les attaques par ransomware par Petya en 2016 et Wannacry en 2017 ciblant le vieux Windows XP, alors encore en usage dans certaines administrations. Beaucoup de produits Microsoft sont en fin de vie comme Server 2012, Server 2012R2 et Windows 7 et doivent être écartés des ressources IT des organisations.

L’attaque Midnight Blizzard (également Cozy Bear et APT29) de 2023 est un bon exemple des risques liés aux identités mal protégées. Cette attaque a ciblé un compte dans un environnement de test hors production par un accès utilisant les mots de passe par force brute. Le compte Entra ID qui était visé ne disposait pas d'un système d'authentification l'authentification multifactorielle (MFA). D’où l’intérêt d’une visibilité globale de tous les comptes, privilèges et accès dans notre environnement.