Trois tendances majeures marquent cette édition. Premièrement, la montée en puissance des techniques d’évasion défensive. De plus en plus d’attaques s’appuient sur des méthodes simples mais efficaces, imitant les comportements d’utilisateurs légitimes pour éviter la détection. Cette banalisation de l’évasion rend l’identification des menaces plus difficile que jamais.

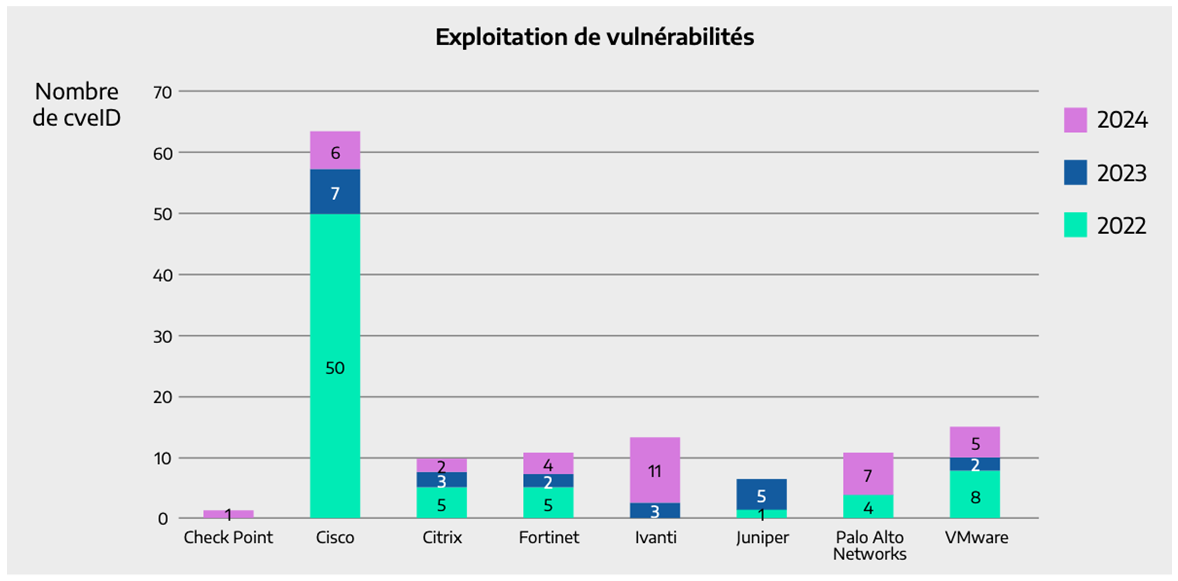

Second constat majeur, la multiplication des vulnérabilités sur des équipements largement utilisés, qui met à rude épreuve la capacité des organisations à réagir rapidement. Cette situation souligne l’urgence d’une approche collective, encourageant la responsabilisation des éditeurs et la mise en œuvre d’une véritable défense en profondeur, à l’échelle européenne.

Phishing et infostealers

Enfin, la généralisation du Cloud. Bien que porteuse d’innovations et de flexibilité, élargit considérablement la surface d’attaque. Cette évolution appelle à un renforcement de la gouvernance, de la supervision par les entreprises et à une réflexion stratégique sur l’hébergement des données sensibles au sein de l’Union Européenne.Malgré l’accroissement des solutions de protection, le SOC CWATCH Almond observe une réelle constance des attaques ciblant les identités et les accès. Zoom sur les 4 attaques les plus populaires en s’appuyant sur les critères de comparaison suivants : le volume, l’accessibilité, les gains et facteurs de succès, ainsi que la complexité d’exécution.

Almond a aussi observé une recrudescence des campagnes de phishing impliquant Lumma Stealer, ayant pour cible les données hébergées dans les navigateurs. L’utilisation du BYOD en entreprise et les comportements négligents des utilisateurs permettent aux infostealers de récupérer, via des environnements personnels compromis, des données d’entreprise. L’utilisation de techniques standards d’évasion défensive est désormais assez largement observée, même par des RaaS dont le but premier n’est pas la discrétion. Néanmoins, on peut observer une sophistication accrue des techniques déployées sur des groupes de ransomwares ou threat actors ayant des objectifs de collecte d’informations.

En octobre 2024, l’InterCERT France interrogeait la responsabilité des éditeurs dans une lettre ouverte. Ces deux dernières années, les vulnérabilités sur des équipements de pure-players s’accumulent, si bien qu’entre 2022 et 2024, elles représentaient 14,1 % des vulnérabilités exploitées répertoriées dans le KEV. Face à ce constat, privilégier les solutions de sécurité qui ont fait l’objet d’une validation par un organisme gouvernemental européen est une bonne pratique à adopter.

En France, l’ANSSI a aussi agréé des Centres d’Évaluation de la Sécurité des Technologies de l’Information. Ces CESTI, dont Almond - Amossys fait partie, ont pour objectif de les évaluer. Enfin ce document rappelle que la ségrégation des environnements reste plus que jamais un des enjeux majeurs de la sécurité en profondeur. Isoler les postes administrateurs dans une forêt AD spécifique réduit fortement le risque de latéralisation et donc la propagation d’une compromission à d’autres environnements.

La maitrise de son environnement Cloud avec une revue et un nettoyage régulier des comptes de service et ressources non nécessaires aurait pu éviter son utilisation détournée, forçant l’attaquant à utiliser un autre chemin potentiellement plus visible.