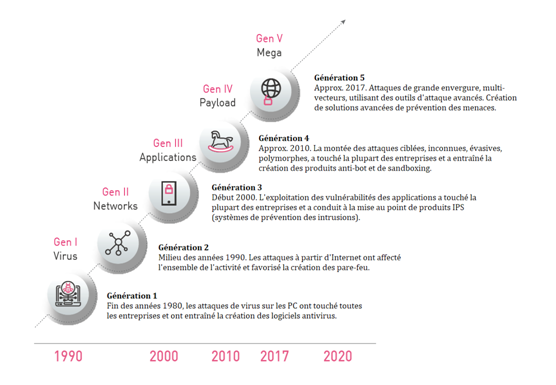

Au cours des 25 dernières années, les attaques et la cybersécurité ont progressé rapidement et de concert. Mais aujourd'hui, la vitesse d'évolution des attaques et leur sophistication dépasse de loin le niveau de sécurité que les entreprises ont déployé.

« Les attaques d'aujourd'hui sont les plus avancées et les plus percutantes que nous ayons jamais vues et pourtant la sécurité déployée par la plupart des entreprises est dépassée et incapable de les protéger ». C’est ce que constate Check Point, l’éditeur de solutions de sécurité, dans son dernier livre blanc.

Au premier trimestre 2018, Check Point a interrogé 443 professionnels de la sécurité à travers le monde sur leurs infrastructures de sécurité et les résultats confirment que la plupart des infrastructures de sécurité est en retard par rapport au niveau d'attaques contre lequel elle doit se protéger. Cet état de fait est en effet urgent et surprenant.

La plupart des entreprises à la traîne

Plus précisément, la plupart des entreprises n'en sont qu'à la deuxième et à la troisième génération de sécurité, alors que les attaques actuelles en sont à la cinquième génération, beaucoup plus avancée et dommageable.

Bien entendu, les entreprises ont des procédures de contrôle du changement, des contraintes budgétaires, de la conformité et une myriade d'autres contraintes opérationnelles auxquelles elles doivent se conformer, ce qui limite les progrès en matière de sécurité.

Il y a de nombreuses raisons pour lesquelles les infrastructures de sécurité ont pris du retard à mesure que le niveau des attaques a augmenté. La plus évidente est que les attaquants n'ont aucune contrainte. Ils peuvent créer et repousser les limites, même imprudemment, en développant des techniques nouvelles et avancées.

Une approche holistique, intégrée et globale de la sécurité

WannaCry et NotPetya ont introduit la 5ème génération de malware. Les attaques d'aujourd'hui sont multidimensionnelles, multi-étapes, multi-vecteurs et polymorphes.

Ils ont démontré comment les méga-attaques multi-vecteurs peuvent se propager rapidement d'entreprise en entreprise, à travers les océans et les continents. Les réseaux d'entreprise et les services dans le cloud ainsi que les terminaux de bureau et les mobiles sont tous des cibles des campagnes d'attaque de cinquième génération.

Pour bien protéger les opérations informatiques d'une entreprise aujourd'hui, une nouvelle approche holistique est nécessaire. L’évaluation et à la conception des contre-mesures de sécurité doit mener à une approche intégrée et une infrastructure de sécurité unifiée qui prévient les attaques en temps réel.

Source : Check Point Software