Le 18 novembre, une panne d’envergure a frappé Cloudflare, perturbant l’accès à des milliers de sites web à travers le monde. Le dysfonctionnement, dû à un incident de déploiement dans plusieurs centres de données, a été résolu en moins d’une heure, mais soulève à nouveau la question de la robustesse des infrastructures critiques à haute disponibilité.

Alors que Cloudflare s’est imposé comme l’un des piliers de la performance web mondiale, en assurant la distribution, la sécurité et l’optimisation du trafic de millions de sites, une simple erreur de configuration a suffi à provoquer des perturbations notables dans les flux Internet. L’incident s’est déclenché peu après 11 h, heure de Paris, et a concerné des services aussi divers que des portails d’information, des services de billetterie ou des plateformes de développement, illustrant la transversalité de la dépendance aux réseaux de diffusion de contenu (CDN).

Cloudflare est un acteur clé de l’infrastructure Internet mondiale. Son réseau distribué, déployé dans plus de 300 villes à travers le monde, assure plusieurs fonctions critiques : la distribution de contenu (CDN), la résolution DNS rapide, la protection contre les attaques par déni de service (DDoS), le pare-feu applicatif (WAF) et l’accélération des échanges HTTP. De très nombreux sites web, y compris institutionnels ou financiers, s’appuient sur Cloudflare pour garantir une disponibilité constante et une latence minimale. Cette centralité en fait un maillon invisible, mais essentiel de l’accès à Internet tel que perçu par l’utilisateur final.

Une erreur humaine lors d’un déploiement planifié

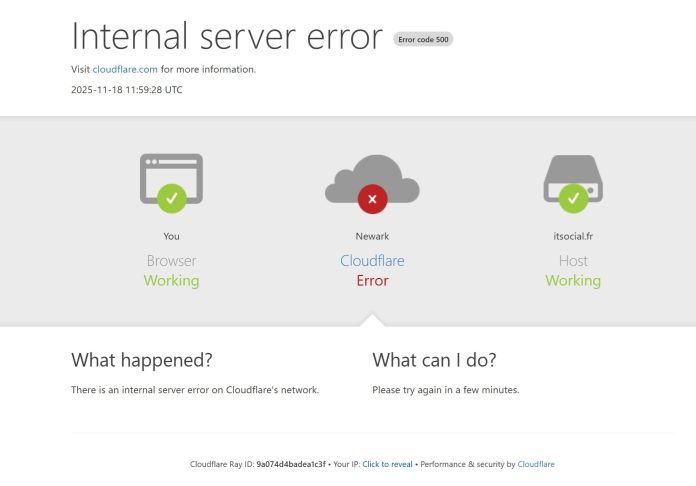

Dans un billet de blog détaillé, Cloudflare explique que l’incident a été causé par une erreur humaine lors d’un déploiement planifié, affectant un sous-ensemble de ses datacenters répartis en Amérique du Nord, en Europe et en Asie. Plus précisément, la propagation d’une mise à jour du composant « Tiered Cache » a provoqué une inadéquation dans les fichiers de configuration, empêchant les nœuds concernés de traiter correctement les requêtes entrantes. Cette erreur a entraîné un taux d’erreur élevé, avec des réponses 500 généralisées sur une large portion du trafic mondial.

La situation a été rapidement détectée par les systèmes internes d’alerte. Cloudflare a engagé une procédure de restauration vers l’ancienne version fonctionnelle du composant fautif. À 11 h 50, la quasi-totalité des services étaient revenus à la normale. Aucune compromission de données ni attaque malveillante n’a été détectée, l’événement étant strictement lié à une opération de maintenance standard ayant mal tourné. L’éditeur promet de renforcer les garde-fous internes, en particulier sur les validations croisées dans les déploiements multisites.

Une panne de 45 minutes, mais des effets démultipliés

Si la panne n’a pas dépassé 45 minutes dans sa durée la plus critique, son effet a été démultiplié par l’architecture même de l’Internet moderne. Cloudflare, utilisé comme pare-feu applicatif (WAF), accélérateur de contenu (CDN) et réseau DNS par de nombreux clients, y compris dans la sphère publique et financière, concentre une partie considérable des accès web. De nombreuses entreprises qui s’appuient sur ses services sans redondance active ont vu leur site devenir inaccessible, parfois sans possibilité de bascule vers un chemin alternatif.

Des analystes pointent la récurrence de ces incidents d’apparence mineure, qui traduisent une fragilité sous-jacente de l’économie numérique lorsqu’elle repose sur des infrastructures surcentralisées. Après les pannes majeures chez Microsoft 365 (septembre 2025) et chez AWS (octobre 2025), celle de Cloudflare, même brève, complète une série d’événements qui mettent en lumière le risque pesant sur les chaînes de services web mondiaux. La question n’est plus tant celle de la performance que celle de la résilience.

Vers une architecture distribuée et surveillée

Les enseignements tirés de cet incident sont partagés par de nombreux DSI : redondance, contrôle de version, cloisonnement des zones de déploiement et tests de rollback deviennent des priorités opérationnelles. Dans un modèle d’architecture résiliente, chaque composant critique, du DNS au CDN, en passant par le WAF, doit pouvoir être répliqué ou neutralisé sans impact global. Plusieurs entreprises revoient désormais leur dépendance implicite à un fournisseur unique, même sur des briques réputées non critiques.

Cloudflare, de son côté, s’engage à publier un rapport complet d’incident (post-mortem) incluant les pistes d’amélioration de son système de déploiement. L’éditeur revendique déjà des initiatives dans ce sens, avec un découplage progressif de ses mises à jour entre les régions et des mécanismes d’isolation plus fins. Reste à savoir si cette promesse technique trouvera un écho dans les stratégies des clients, qui tendent aujourd’hui à externaliser sans cartographier toutes les dépendances de leurs parcours numériques.