Digital innovation : au service des entreprises et de leurs… clients

L’Intelligence artificielle, le Big data et les objets connectés permettent d’être plus compétitifs et de développer ses parts de marché. Ces solutions permettent également...

Entreprise et IA, vers un avenir commun certain

Comment l’Intelligence Artificielle, IA, est-elle vécue et acceptée sur le lieu de travail ? Une étude menée en tandem par Oracle et Future Workplace auprès...

Cloud : la mauvaise gestion des instances

Dans son étude « Intelligent Technology Index 2019 », la société Insight constate qu’un tiers de la facture cloud des entreprises comprend des services inutilisés. Ce...

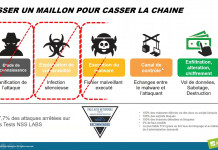

Savoir identifier les principales menaces de cybersécurité, et les contrer

Il existe de nombreux types de cybermenaces, et les motivations des pirates sont également très variées. Si certains cybercriminels sont à l’affût d’un gain...

Insight accompagne l’AUF dans l’acquisition de ses Surface Hub en France et à l’international.

L’agence universitaire de la Francophonie (AUF), a choisit Insight pour l’accompagner dans le remplacement des systèmes de visio-conférence de ses campus numériques par des...

Comment protéger efficacement les Endpoint (serveurs et postes de travail)?

Aujourd’hui la cybersécurité est un sujet majeur pour toutes les organisations. La sécurisation des postes de travail et des serveurs est essentielle.

Insight et son...

Comment sécuriser vos applications Cloud en entreprise ?

Les entreprises ont la responsabilité d’appliquer des mesures de protection des données encore plus lorsqu’elles optent pour le Cloud.

Et la tâche est loin d’être...

Webcast Insight & Cisco

Sécuriser efficacement votre messagerie. Nos experts vous en disent plus

Visionnez notre webcast

Webcast Insight & Cisco Meraki

Sécurité, fiabilité et protection des renseignements personnels

Retrouvez lors de cet enregistrement de nombreuses informations communiquées par nos experts.

Réduisez vos coûts informatiques avec l’offre Insight « Citrix dans Azure et les services...

Migrez vos applications Citrix dans le Cloud Azure en toute sécurité avec Insight.

Au fur et à mesure que les entreprises avancent dans le Cloud...