Le TPM 2.0 est-il un réel standard de confiance pour les environnements professionnels ?

La sécurité des systèmes d’information est devenue le nerf de la guerre pour les entreprises françaises. En 2024, 59% des entreprises françaises déclaraient avoir...

Avec Citadel Team, Thales répond au durcissement des exigences sur les communications critiques

Thales renforce l’écosystème sécuritaire souverain avec une solution de communications sécurisées, Citadel Team. Cette solution de téléphonie sur IP destinée aux environnements sensibles, a...

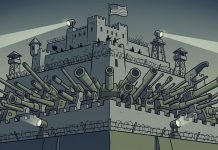

Le gouvernement américain envisage d’enrôler les entreprises privées dans des attaques cyber

Washington préparerait une stratégie nationale de cybersécurité qui enrôlerait explicitement les entreprises privées dans des opérations cyber offensives. Selon les informations révélées par Bloomberg,...

L’ingénierie parasociale : nouvelle frontière de la manipulation numérique ?

Les cyberattaques évoluent en permanence et s’appuient de plus en plus sur des techniques d’ingénierie sociale, telles que le phishing. Si désormais les cybercriminels...

Infox : Coalition, l‘assureur cyber, protège désormais la réputation face aux contenus IA falsifiés

Coalition étend la protection de ses polices d'assurance cyber à la menace des deepfakes générés par l’IA. L’avenant « Réponse aux deepfakes » propose...

Cybersécurité souveraine, le CESIN et Hexatrust lancent le Cyber Panorama pour référencer les solutions conformes

Le Cesin et Hexatrust lancent le Cyber Panorama, un outil opérationnel conçu pour faciliter l’identification et l’adoption de solutions souveraines de cybersécurité. En proposant...

Automatisation de la protection des données : ServiceNow embarque la solution Veeam

ServiceNow renforce sa plateforme ITSM en intégrant la solution de résilience des données Veeam, désormais disponible sous forme d’application native dans le ServiceNow Store....

Check Point détecte plus de 40 000 courriels d’hameçonnage visant SharePoint, eSignDoc et DocuSign

Check Point Research alerte sur une vaste campagne d’hameçonnage visant les plateformes de partage de fichiers et de signature électronique. Plus de 40 000...

« La gouvernance des risques devient la véritable boussole des organisations », Emmanuel Lecerf, directeur...

La conformité réglementaire devient un enjeu central pour les entreprises de toutes tailles, dans un monde fragmenté et antagoniste, où les exigences se durcissent....

Un acteur souverain de moins dans la cybersécurité européenne après l’acquisition de Hornetsecurity

Proofpoint a finalisé le rachat de l’allemand Hornetsecurity et étend désormais son empreinte européenne sur l’ensemble des services de protection des courriels et de...