Acronis Cyber Protect 16 centralise la protection cyber et la restauration en environnements distribués

Acronis présente la dernière version d’Acronis Cyber Protect 16, sa solution de cybersécurité qui combine la protection contre les cybermenaces avec des capacités de sauvegarde...

L’intelligence artificielle représente une aubaine pour les cybercriminels

Les ransomwares, le phishing et les vulnérabilités logicielles ont fait le plus de ravages au second semestre 2023. Mais le plus inquiétant est l’usage intensif...

Comment gérer la dette de sécurité dans l’ère du développement Low Code-No Code

L’avènement des technologies Low Code-No Code ne garantit pas la sécurité des applications : le code généré par ces plateformes présente autant de vulnérabilités que...

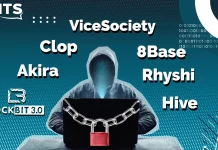

L’écosystème des ransomwares se diversifie

Les groupes criminels ne désarment pas sur les attaques par ransomwares avec une augmentation du nombre de victimes. Derrière les grands groupes pirates, on...

Les défis de sécurité de la chaîne d’approvisionnement logicielle

Alors que 40 % des entreprises utiliseraient du code open source pour gagner du temps, la rapidité de la production d’applications peut introduire des...

Une nouvelle vague de cyberattaques agressives vise la désactivation des défenses

Le rapport annuel de Picus Labs destiné aux équipes de sécurité analyse 10 tactiques, techniques et procédures utilisées par les pirates en 2023. Principal...

SOC : Nomios lance une nouvelle offre de services gérés autour de Cisco XDR

Dans un contexte où la cybersécurité est plus que jamais au cœur des préoccupations des entreprises européennes, Nomios, le fournisseur européen de solutions et...

SecOps : SOC Insights d’Infoblox, alimenté par l’IA, réduit le temps de réponse aux...

Infoblox, le spécialiste des solutions de sécurité et de cloud, vient de lancer SOC Insights, une solution de cybersécurité, alimentée par l’intelligence artificielle, et...

Pour les DPO, la mise en conformité varie selon les entreprises

Les DPO ont le sentiment d’être écoutés et d’être en conformité, avec une stratégie de protection des données personnelles agile. Mais il reste encore...

Les attaques DDoS restent toujours intenses

Les entreprises du monde entier se trouvent confrontées à un paysage complexe en matière de sécurité des réseaux. Un rapport souligne la corrélation directe...