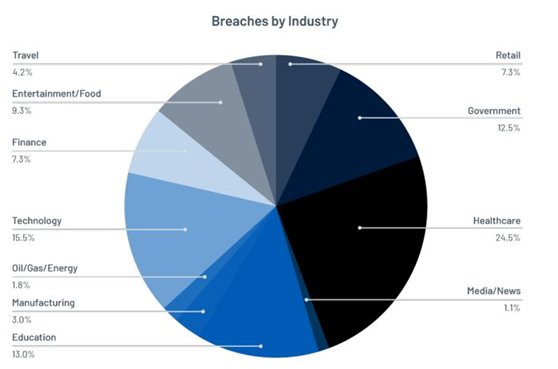

D’après l’analyse des violations de données effectuée par la Security Response Team (SRT) de Tenable, entre janvier et octobre 2020, 730 incidents de divulgation publique ont été recensés, entraînant l’exposition de plus de 22 milliards de dossiers dans le monde entier.

En 2020, le paysage des menaces a surtout été marqué par la tendance à s’appuyer sur des vulnérabilités non corrigées et à combiner de multiples vulnérabilités pour mener leurs attaques.

Cette analyse a été publiée dans le rapport 2020 « Threat Landscape Retrospective » (TLR) de Tenable, qui donne un aperçu des principales vulnérabilités divulguées ou exploitées au cours de la période de 12 mois (période se terminant le 31 décembre 2020).

Selon ce rapport, dans le domaine de la santé, près de la moitié (46,5 %) des violations étaient liées à des attaques par ransomware. Ce type d’attaques a représenté 35 % des violations analysées par Tenable, avec pour conséquence un important coût financier (en 2020, 18 groupes de ransomware ont exploité des sites web de divulgation désignant et dénonçant les victimes pour exiger des rançons…), tandis que 14 % des violations étaient le résultat de compromissions d’emails.

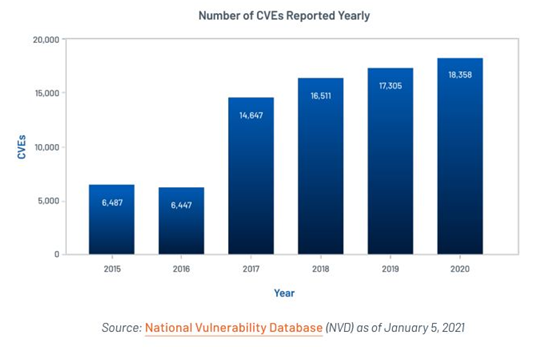

Mais l’intérêt principal de ce rapport est de rappeler qu’entre 2015 et 2020, le nombre de vulnérabilités et de CVE (common Vulnerabilities and exposures) signalées a enregistré un taux de croissance annuel de 36,6 %.

En 2020, 18 358 CVE ont été enregistrées, ce qui représente une augmentation de 6 % par rapport aux 17 305 signalées en 2019, et une hausse de 183 % par rapport aux 6 487 divulguées en 2015.

La situation est d’autant plus complexe à gérer qu’il est plus difficile que jamais de déterminer les vulnérabilités qui méritent une attention particulière. Selon Tenable, « l’accent ne devrait pas toujours être mis sur les principales vulnérabilités. On ne donne pas systématiquement un nom et une étiquette à toutes les failles critiques et, inversement, il ne faut pas considérer que toutes celles qui portent un nom et une étiquette sont critiques ».

Le rapport fait état de plusieurs tendances notables :

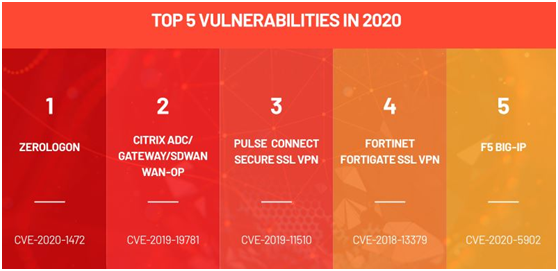

- Les vulnérabilités déjà présentes dans les solutions de VPN — dont beaucoup ont été initialement divulguées en 2019, voire plus tôt — demeurent une cible de choix pour les cybercriminels et les groupes d’États-nations.

- Les navigateurs web comme Google Chrome, Mozilla Firefox, Internet Explorer et Microsoft Edge constituent la principale cible des vulnérabilités « Zero-day », puisqu’ils représentent plus de 35 % de toutes les failles « Zero-day » exploitées dans la nature.

« Chaque jour, les professionnels de la cybersécurité en France et dans le reste du monde sont confrontés à de nouveaux défis et à de nouvelles vulnérabilités qui peuvent mettre leurs organisations en danger. Les 18 358 vulnérabilités divulguées pour la seule année 2020 sont le signe d’une nouvelle réalité et montrent clairement que la tâche d’un cyber-défenseur ne fait que s’alourdir à mesure qu’il évolue au sein d’une surface d’attaque toujours plus vaste », explique Satnam Narang, Staff Research Engineer chez Tenable.

Tenable insiste aussi sur le fait que de nombreuses techniques et approches utilisées par les cybercriminels ne sont pas sophistiquées ou n’ont pas nécessité d’efforts démesurés ;d’où la nécessité de corriger les vulnérabilités le plus rapidement possible ».

La correction des vulnérabilités non patchées, la mise en œuvre de contrôles de sécurité stricts (applicables en particulier aux postes de travail distants), la mise à niveau de la sécurité des points d’accès et la sensibilisation régulière à l’hygiène numérique sont autant de mesures que les organisations peuvent prendre pour contrer certaines des attaques relevées dans le rapport de Tenable.