Selon un rapport sur l'état de la sécurité de l'IoT étendu (XIoT), le nombre de vulnérabilités affectant des dispositifs connectés a fortement augmenté.

Les divulgations de vulnérabilités ayant un impact sur les appareils IoT ont augmenté de 57% au cours du 1er semestre 2022 par rapport au 2e semestre 2021, selon une recherche publiée par Claroty spécialisé dans la sécurité des systèmes cyber-physiques.

Son rapport "State of XIoT Security Report » traite de l'Internet étendu des objets (XioT- Extended Internet of Things), un vaste réseau de systèmes cyber-physiques comprenant des systèmes de technologie opérationnelle et de contrôle industriel (OT/ICS), l'Internet des objets médicaux (IoMT) et des systèmes de gestion de bâtiments et l'IoT d'entreprise.

L'ensemble de données comprend des vulnérabilités découvertes par son équipe Team82 et provenant de sources ouvertes fiables telles que la base de données nationale américaine des vulnérabilités (NVD, National Vulnerability Database), l’Industrial Control Systems Cyber Emergency Response Team (ICS-CERT), la plate-forme CERT@VDE, le MITRE, et les fournisseurs de solutions d’automatisation industrielle Schneider Electric et Siemens.

Augmentation des auto-divulgations

Dans ce document on apprend en particulier que, sur la même période, les auto-divulgations des fournisseurs ont augmenté de 69%. Ces derniers révèlent désormais et pour la première fois plus de vulnérabilités que les organismes de recherche indépendants.

Les vulnérabilités du firmware entièrement ou partiellement corrigées ont augmenté de 79% - une amélioration notable compte tenu des défis relatifs à la correction des vulnérabilités du firmware par rapport à celles du logiciel.

Les principales conclusions de l’enquête sont les suivantes :

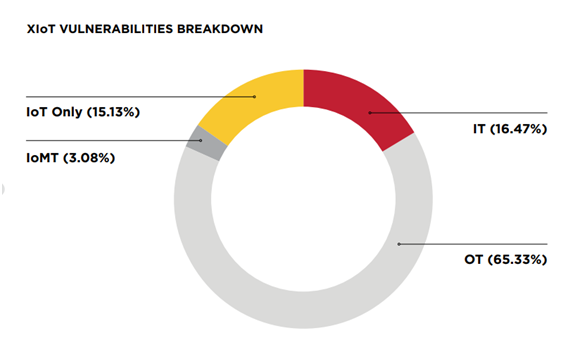

- Dispositifs IoT : 15 % des vulnérabilités ont été découvertes dans ces appareils, soit une augmentation significative par rapport aux 9 % du dernier rapport de Team82 couvrant le second semestre 2021.

En outre, pour la première fois, la combinaison des vulnérabilités IoT et IoMT (18,2 %) a dépassé les vulnérabilités dans les systèmes informatiques IT traditionnels (16,5 %). Cela indique une compréhension accrue de la part des fournisseurs et des chercheurs pour sécuriser ces appareils connectés, car ils peuvent être une passerelle vers une pénétration plus profonde du réseau.

- Micrologiciels : Les vulnérabilités publiées les concernant étaient presque à égalité avec le nombre de vulnérabilités logicielles (46 % et 48 % respectivement), un bond énorme par rapport au 2e semestre 2021 où il y avait presque deux fois plus de vulnérabilités détectées dans les logiciels (62 %) que dans les micrologiciels (37 %).

Le rapport a également révélé une augmentation significative des vulnérabilités de firmwares entièrement ou partiellement corrigées (40 % au premier semestre 2022, contre 21 % au deuxième semestre 2021).

Cette augmentation est à saluer compte tenu des difficultés relatives à l'application de correctifs aux firmwares en raison des cycles de mise à jour plus longs et des fenêtres de maintenance peu fréquentes.

Cela indique l'intérêt croissant des chercheurs pour la sauvegarde des dispositifs aux niveaux inférieurs du modèle Purdue, qui sont plus directement connectés au processus lui-même et constituent donc une cible plus attrayante pour les attaquants.

- Volume et criticité : En moyenne, les vulnérabilités XIoT sont publiées et traitées au rythme de 125 par mois, pour atteindre un total de 747 au premier semestre 2022. La grande majorité d'entre elles ont des scores CVSS de criticité (19 %) ou de gravité élevée (46 %).

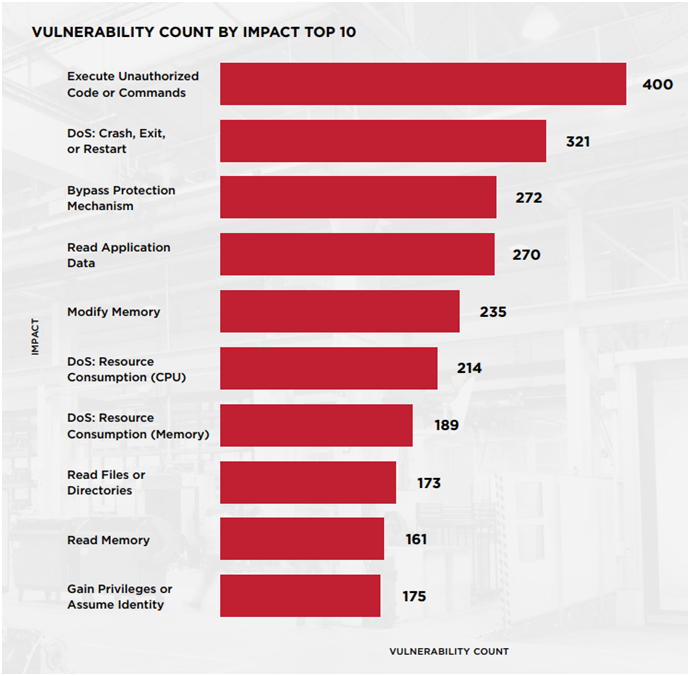

- Impacts : Près des trois quarts des vulnérabilités détectées (71 %) ont un impact élevé sur la disponibilité des systèmes et des appareils, qui est la mesure d'impact la plus applicable aux appareils XIoT.

L'impact potentiel le plus important est l'exécution de code ou de commande à distance non autorisée (prévalant dans 54 % des vulnérabilités), suivi des conditions de déni de service (plantage, sortie ou redémarrage) à 43 %. Paradoxalement, cette étude parle peu des risques de fuites de données.

- Atténuations : La principale mesure d'atténuation est la segmentation du réseau (recommandée dans 45 % des divulgations de vulnérabilités), suivie de l'accès distant sécurisé (38 %) et de la protection contre les ransomwares, le phishing et le spam (15 %).

« Depuis plusieurs décennies nous connectons de plus en plus d’objets à Internet. Cela se traduit aujourd’hui par des systèmes cyber-physiques qui ont un impact direct sur nos expériences dans le monde réel. Nous avons mené cette recherche pour donner aux décideurs de ces secteurs critiques un aperçu complet du paysage des vulnérabilités de leurs IoT, leur permettant d'évaluer, de hiérarchiser et de traiter correctement les risques pour les systèmes critiques », précise Amir Preminger, vice-président de la recherche chez Claroty.

Une étude salutaire alors que les risques liés à l’IoT restent encore peu appréhendés…