Dans son rapport trimestriel sur l'état de la menace DDoS, Cloudflare, spécialiste de la sécurité et la performance d'Internet, constate que de multiples offensives DDoS sont orchestrées par les groupes hacktivistes pro-russes.

Ils ont uni leurs forces pour mener des cyberattaques « massives » contre le système financier occidental, notamment les banques européennes et américaines, ainsi que le système de la Réserve fédérale américaine.

Vulnérabilité Mitel Le collectif, baptisé « Darknet Parliament », a déclaré que son premier objectif était de paralyser la SWIFT ce qui pourrait avoir des conséquences désastreuses, car il s'agit du principal service utilisé par les institutions financières pour des transactions à l'échelle mondiale.

Dans le détail, la lecture de ce rapport permet de constater que les campagnes d'attaques DDoS sont réfléchies, adaptées et persistantes :

Dans le détail, la lecture de ce rapport permet de constater que les campagnes d'attaques DDoS sont réfléchies, adaptées et persistantes :

- De multiples offensives DDoS sont orchestrées par les groupes hacktivistes pro-russes REvil, Killnet et Anonymous Sudan contre des sites web d'intérêt occidental.

- Une augmentation des attaques DNS délibérément conçues et ciblées, ainsi qu'une hausse de 532 % des attaques DDoS exploitant la vulnérabilité Mitel (CVE-2022-26143).

- Les attaques ciblant les entreprises de cryptomonnaies ont augmenté de 600 %, alors qu'une hausse plus générale de 15 % des attaques DDoS HTTP a été observée.

1,4 térabit par seconde En outre, l'une des attaques les plus importantes observées par Cloudflare ce trimestre était une attaque DDoS par inondation d'ACK qui provenait d'un botnet de la variante Mirai comprenant environ 11 000 adresses IP.

L'attaque visait un fournisseur d'accès à Internet américain. Elle a culminé à 1,4 térabit par seconde (Tb/s) et a été automatiquement détectée et atténuée par les systèmes de Cloudflare.

Bien que les chiffres généraux indiquent une augmentation de la durée des attaques, la plupart d'entre elles sont de courte durée et c'est le cas de celle-ci. Cette attaque n'a duré que deux minutes. Toutefois, de manière plus générale, Cloudflare a constaté que les attaques dépassant 3 heures ont augmenté de 103 % par rapport au trimestre précédent.

Un tiers de toutes les attaques DDoS étaient basées sur le protocole DNS, ce qui en fait le vecteur le plus courant. Parmi ces attaques, le blanchiment de DNS est le plus préoccupant. En légitimant du trafic, blanchi via des résolveurs DNS récursif réputés, il n'est plus possible pour les administrateurs de bloquer la source de l'attaque.

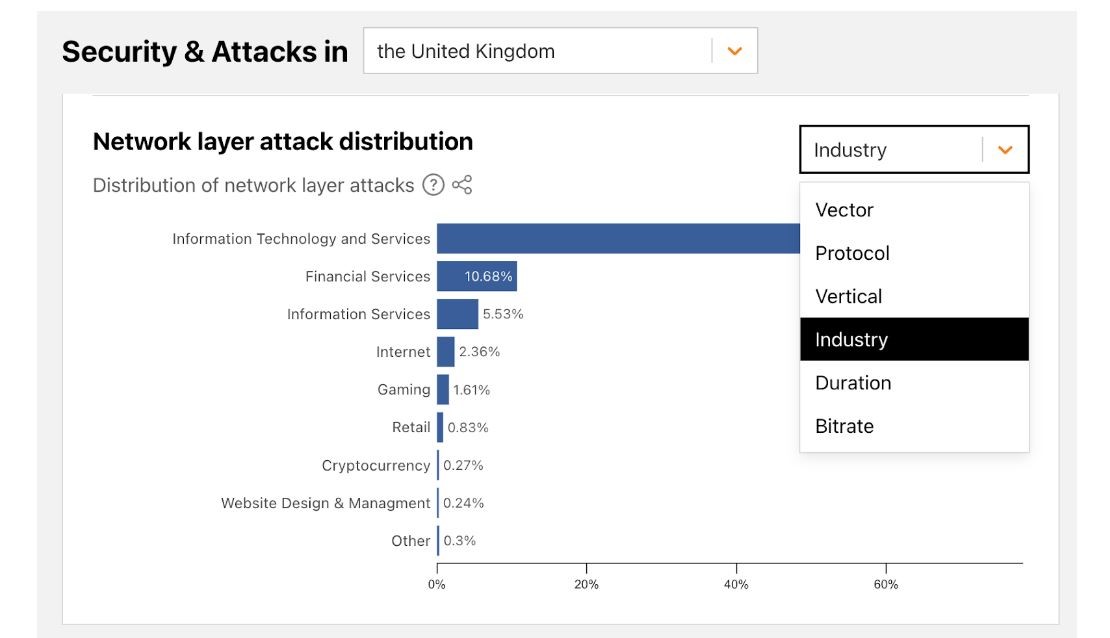

Nouvelle génération de botnets En Europe, comme depuis 9 mois, le secteur des jeux d'argent et de hasard reste le plus attaqué, suivi par l'hôtellerie et la radiodiffusion suivent de près. La plupart des attaques proviennent d'Europe (40 %) et d'Asie (20 %).

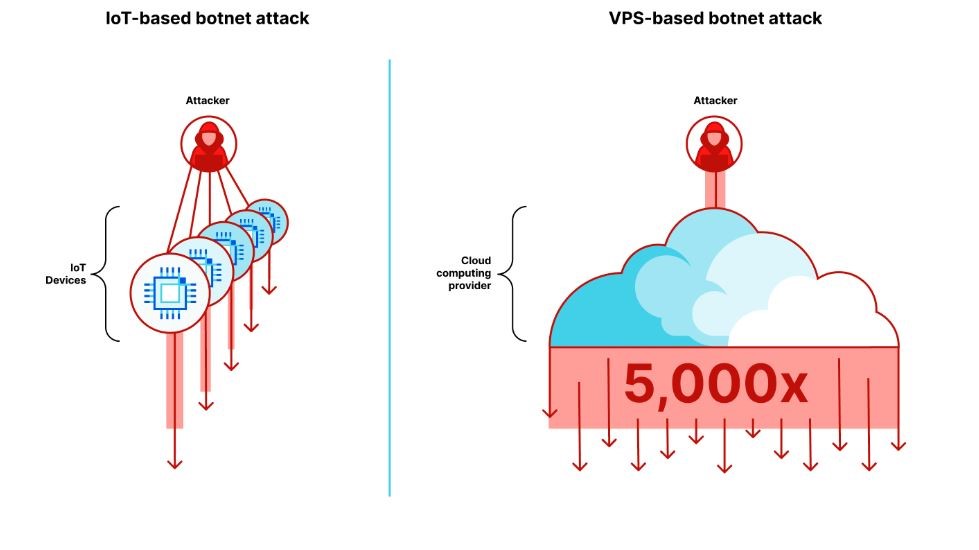

Cloudflare note aussi le développement des botnets basés sur VM. Grâce aux ressources de calcul et de bande passante dont ils disposent, ils peuvent générer des attaques hyper-volumétriques et plus puissantes (jusqu'à 5 000 fois plus qu’avec l’IoT) avec une flotte beaucoup plus petite que celle des botnets basés sur l'IoT.

Ces botnets ont exécuté l'une des plus grandes attaques DDoS enregistrées, notamment l'attaque de 71 millions de requêtes par seconde. De nombreuses organisations, dont un fournisseur de plateforme de jeu de premier plan, ont déjà été ciblées par cette nouvelle génération de botnets.

Ces botnets ont exécuté l'une des plus grandes attaques DDoS enregistrées, notamment l'attaque de 71 millions de requêtes par seconde. De nombreuses organisations, dont un fournisseur de plateforme de jeu de premier plan, ont déjà été ciblées par cette nouvelle génération de botnets.Autre évolution inquiétante, les attaques Ddos par ransomware qui ne nécessitent pas de tactiques trompeuses.