L’Infrastructure en tant que Service (IaaS) permet de bénéficier de ressources informatiques virtualisées. Un utilisateur peut accéder au service depuis n’importe quel endroit. Pratique, mais très risqué. La précipitation est mal conseillère : 99 % des erreurs de configuration de l'IaaS passent inaperçues selon un rapport de McAfee…

En octobre 2018, McAfee dévoilait les résultats de son rapport « Cloud Adoption and Risk ». En analysant de façon anonyme des milliards d’événements cloud, il était arrivé à la conclusion que près d’un quart des données pouvaient être catégorisées comme sensibles.

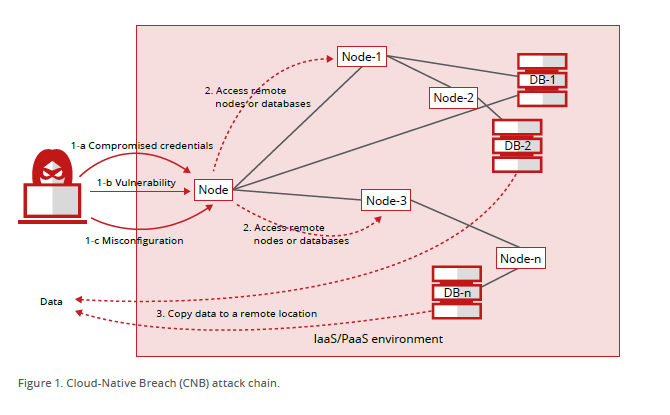

Un an plus tard, McAfee tire la sonnette d’alarme : 99 % des erreurs de configuration de l'IaaS passent inaperçues. D’où des risques élevés de fuite de données. Et cela commence souvent par une attaque de spear-phishing pour obtenir les identifiants d'un administrateur sur l'environnement de l'entreprise.

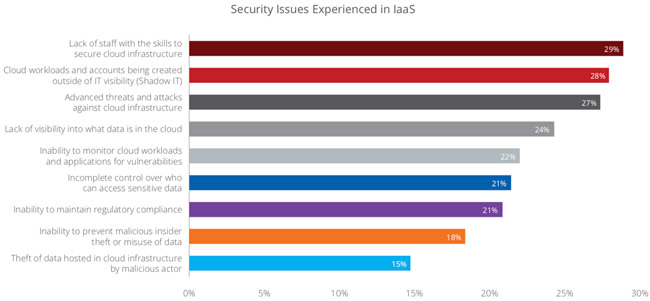

La facilité avec laquelle les développeurs peuvent disposer d’une ressource informatique virtualisée rend plus difficile la surveillance de l’IaaS. Et la situation est d’autant plus compliquée à maitriser que 76 % des répondants (auprès d'un millier d'entreprises dans le monde) à l’étude de McAfee ont déclaré utiliser plusieurs fournisseurs IaaS. D'où l'apparition d'un nouveau shadow IT...

Résultats, beaucoup d’incidents passent inaperçus, car les entreprises ne savent pas où se trouvent ces ressources.

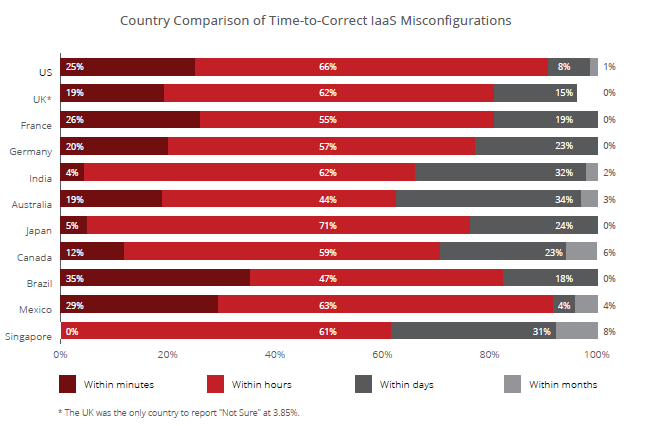

Une grande partie des processus de configuration est automatisée par les équipes de DevOps. Mais cette pratique entraine aussi une automatisation des erreurs puis des corrections. Seul un quart des entreprises interrogées par cet éditeur disposent de solutions permettant de vérifier les erreurs de configuration dans IaaS.

L’analyse par McAfee des 3 500 incidents de mauvaise configuration montre que 73 % d'entre elles sont finalement réglées. Il n’en reste pas moins 27 % qui ne le sont pas…

« Dans la ruée vers l'adoption de l'IaaS, de nombreuses entreprises négligent le modèle de responsabilité partagée pour le cloud et supposent que la sécurité est entièrement prise en charge par le fournisseur de cloud », a déclaré Rajiv Gupta, vice-président senior de Cloud Security, McAfee.

« Le niveau de sécurité que les organisations déploient pour le cloud est de leur responsabilité », rappelle McAfee. Pour limiter les risques de fuites de données, elles doivent utiliser des outils conçus spécialement pour la sécurité dans le cloud et tenant compte de la responsabilité partagée.

Pour aider les entreprises à mieux protéger leurs structures IaaS, il convient de mettre en place trois mesures :

- Intégrer l'audit de configuration IaaS dans le processus CI/CD

- Évaluer la pratique de sécurité IaaS à l'aide d'un framework tel que Land-Expand-Exfiltrate.

En vérifiant leurs pratiques par rapport à l'ensemble de la chaîne d'attaque, les entreprises ont plus de chances de colmater une brèche avant qu'elle ne devienne incontrôlable.

- Investir dans des outils de sécurité natifs du cloud et dans la formation des équipes de sécurité

Parmi les outils de sécurité utiles, mentionnons Cloud Access Security Brokers (CASB), Cloud Security Posture Management (CSPM) et Cloud Workload Protection Platforms (CWPP).

Tous les trois sont conçus pour fonctionner dans le cadre des processus DevOps et CI/CD, sans être une copie conforme de la sécurité du daatcenter.

Source : Mcafee