Signe d’une maturité croissante en matière de cybersécurité, les entreprises industrielles donnent de plus en plus de responsabilités opérationnelles aux RSSI. Par ailleurs, ces derniers auraient davantage l’oreille de la direction.

Les dirigeants semblent avoir pris conscience des enjeux spécifiques de sécurité dans le domaine industriel. En témoigne l’intention de placer la sécurité de l’OT sous la responsabilité du RSSI au cours des 12 prochains mois pour 80 % des répondants.

La particularité des systèmes industriels les expose à des risques particuliers. En effet, les équipements et les outils (les automates, le système de contrôle SCADA, les capteurs, etc.) n’intègrent pas nativement de mécanismes de sécurité informatique. Par ailleurs, les systèmes industriels utilisent de nombreuses normes et des protocoles de communication spécifiques. Enfin, ils disposent d’une infrastructure héritée avec une abondance de normes de fournisseurs.

Une posture de sécurité accrue pour l’OT

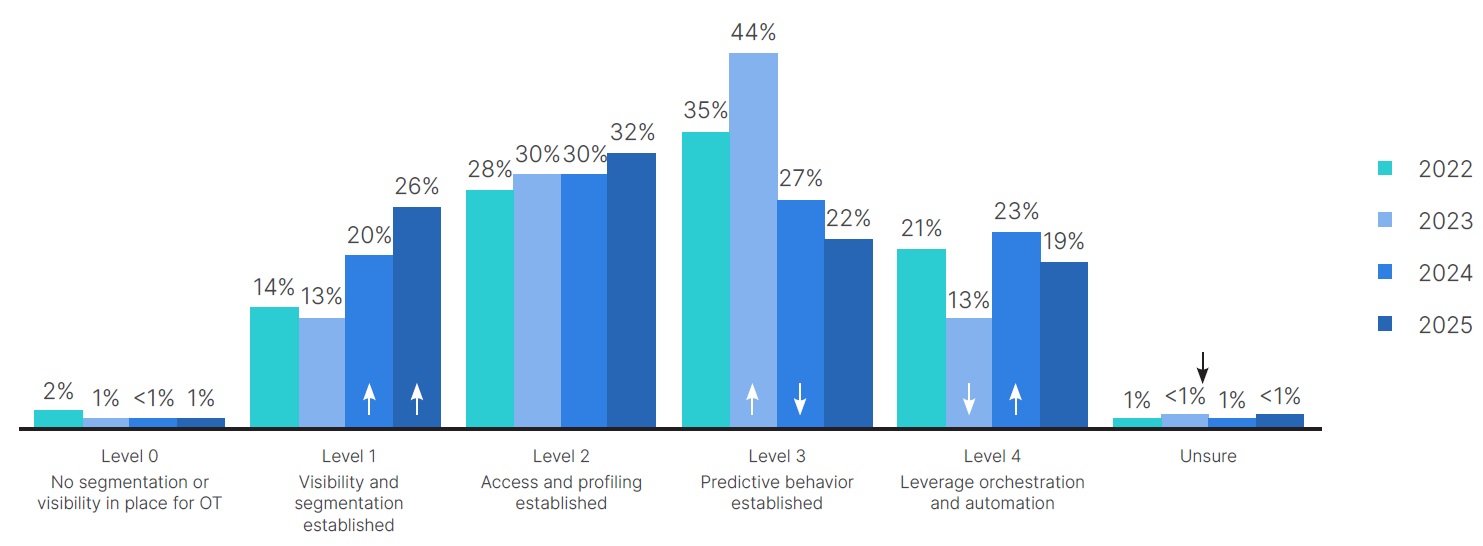

D’après l’étude de Fortinet, la maturité autodéclarée en matière de sécurité des répondants des OT a progressé de manière notable cette année. Ainsi, 26 % des organisations déclarent avoir une meilleure visibilité et mis en œuvre une segmentation ds réseaux. Contre 20 % l’année précédente. Le graphique ci-dessous indique le niveau de maturité de la sécurité de l’OT depuis 2022.L’intégration de la veille sur les menaces a connu une forte hausse (+ 49 %) depuis l’année dernière. Autre signe positif en 2025, la consolidation des fournisseurs. Ainsi, un nombre croissant d’organisations (78 %) n’ont aujourd’hui recours que de un à quatre fournisseurs OT. C’est une autre indication probante sur la maturité des entreprises industrielles.

Les bonnes pratiques de sécurité OT

Le déploiement de la segmentation est la première mesure à appliquer. Pour réduire les intrusions, l’environnement OT exige un contrôle strict de tous les points d’accès. Le référentiel international ISA/IEC 62443 impose une segmentation stricte pour appliquer des contrôles entre les réseaux OT et IT et entre les systèmes OT.Le deuxième conseil de Fortinet porte sur l’amélioration de la visibilité des segments de réseaux et le contrôle des actifs OT. Cela permet d’évaluer et de mieux gérer les cyber risques OT.

Autre bonne pratique, l’intégration de l’OT dans les opérations de sécurité (SecOps) et la planification des réponses aux incidents. La réponse aux incidents n’est pas la même pour les environnements OT et IT. Il peut s’agir des types d'appareils spécifiques ou de la prise en compte des conséquences plus larges d'une violation sur les opérations critiques de l'OT

Enfin, Fortinet rappelle que l’utilisation d’une plateforme unique constitue une simplification de gestion indispensable. La pléthore de solutions hétérogènes nuit à la visibilité des actifs et alertes et alourdit le travail d'équipes de sécurité déjà surchargées.