« Cette augmentation significative illustre un changement de tactique en faveur de la chasse au gros gibier. Il s’agit de cibler des organisations ou des entités de grande valeur par des attaques de ransomware », lit-n dans son rapport. Si l’on en croit cette organisation, le gouvernement américain et l'industrie en 2023 n'ont pas suffi à réduire de manière significative la rentabilité du modèle de ransomware.

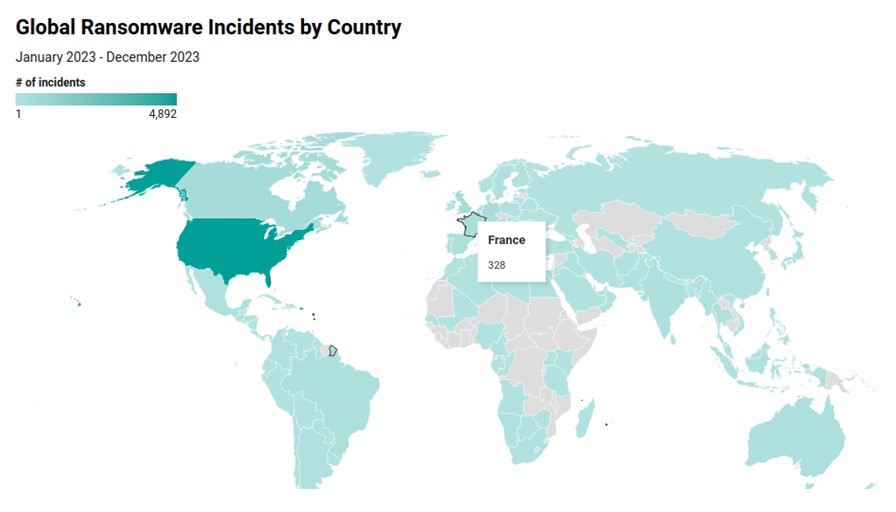

En 2023, les données font état de 6 670 incidents de ransomware, soit une augmentation de 73 % d'une année sur l'autre par rapport à 2022. Cette augmentation est cohérente avec d'autres résultats publiés récemment, qui démontrent une augmentation globale de l'activité des ransomwares et des paiements illicites en cryptomonnaies. Le FBI Internet Crime Center (IC3), par exemple, a fait état de plus de 2 825 plaintes émanant du seul public américain. Selon Chainalysis, les paiements de ransomware ont battu un nouveau record, totalisant plus d'un milliard de dollars en 2023.

Toujours les mêmes cibles

Outre l'augmentation de l'activité globale des ransomwares, les données reflètent également des augmentations résultant de plusieurs attaques de ransomwares importantes et très médiatisées, telles que les exploits GoAnywhere MOVEit de CL0P, qui ont contribué à eux seuls à environ 666 incidents en 2023. Si le classement des incidents par secteur a légèrement évolué, les cinq mêmes secteurs ont connu le plus grand nombred'incidents en 2022 et 2023 :

- la construction

- les hôpitaux et les soins de santé

- le gouvernement

- les services informatiques et le conseil

- les services financiers.

- une augmentation de 331 % des incidents liés au développement de logiciels

- une augmentation de 149 % des incidents liés aux services financiers

- une augmentation de 113 % des incidents liés aux services informatiques et au conseil en informatique.

Cette trajectoire ascendante suggère que les cybercriminels peuvent encore tirer profit du modèle "Ransomware-as-a-Service" (RaaS). Comme le montre cet ensemble de données, les actions perturbatrices semblent généralement tactiques et temporaires. Comme la RTF l’avait constaté dès 2022, la rentabilité du modèle RaaS continue de motiver les acteurs du ransomware à changer d'allégeance, à former de nouveaux groupes ou à itérer les variantes existantes. En 2023, les deux groupes de ransomwares les plus actifs, LockBit et CL0P, ont poursuivi deux styles d'opérations différents, comme le montrent

les données d'eCrime.

Peu de Zero days

Alors que CL0P a perpétré l'un des incidents de ransomware les plus graves de l'année, si ce n'est le plus grave, l'activité du groupe s'est concentrée sur les mois de juin et juillet 2023. LockBit, quant à lui, a fait preuve d'une activité plus régulière. Il est important de noter que les Zero days sont loin d'être la méthode la plus courante utilisée par les acteurs du ransomware pour exploiter les applications d'accès à distance.A la lecture de ce rapport, on apprend en effet qu’Akira et Snatch ont utilisé des vulnérabilités connues dans les appareils VPN pour établir un accès initial aux cibles. Selon eCrime, Akira a exécuté au moins 200 ransomwares entre mars et décembre 2023, tandis que Snatch a été moins prolifique, mais toujours actif au cours de l'année.

Dans l'ensemble, les récents succès de ces groupes pourraient inciter d'autres acteurs du ransomware à utiliser les vulnérabilités de l'exploitation à distance pour compromettre des systèmes importants dans tous les secteurs d'activité.