Pour observer le moment, la fréquence et l’origine des attaques, les chercheurs d’Unit42 ont déployé des pots de miel un peu partout dans les régions Asie-Pacifique, Amérique et Europe. Il n’a fallu que quelques minutes aux attaquants pour trouver et compromettre les services exposés.

Entre juillet et août 2021, les chercheurs d’Unit 42, l’entité de recherche et de consulting de PaloaltoNetworks, ont déployé 320 « pots de miel ». Ces leurres informatiques destinés à attirer les cyberattaques ont été déployés en Amérique du Nord, en Asie Pacifique et en Europe. La démarche visait à analyser le moment, la fréquence et l’origine des attaques observées au sein de cette infrastructure piégée. Celle-ci était constituée de multiples instances du protocole de bureau à distance (RDP), du protocole de shell sécurisé (SSH), de serveurs SMB et de la base de données PostgresSQL. Une configuration qui reproduit certains des protocoles et applications les plus utilisés par les entreprises.

Les chercheurs ont été surpris de constater la vitesse avec laquelle ces services ont été compromis : 80 % des 320 pots de miel sont tombés en 24 heures, et il n’a pas fallu plus d’une semaine aux cybermalfaiteurs pour compromettre tous les services et l’application Postgres en une semaine. Les chercheurs ont alors entrepris de déterminer la fréquence et le nombre d’adresses IP d’origine des attaquants, afin de déterminer le nombre et les différentes compromissions.

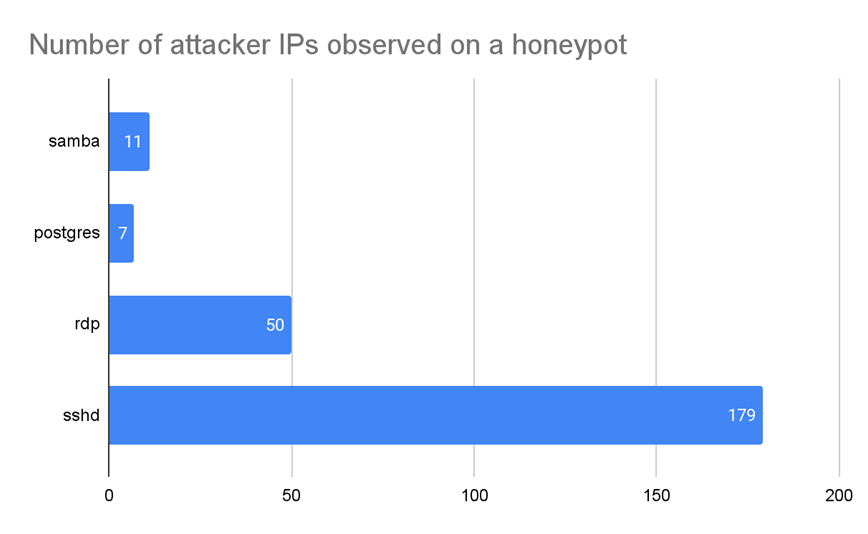

Car, explique le rapport, un service vulnérable est attaqué par différents groupes et généralement compromis plusieurs fois par plusieurs attaquants différents. Pour se disputer les ressources de la victime, les attaquants tentent généralement de supprimer les logiciels malveillants ou les portes dérobées laissés par d’autres groupes cybercriminels (par exemple, Rocke, TeamTNT). En comptabilisant le nombre d’attaques et la diversité des adresses IP des attaquants, les chercheurs ont pu déterminer quels sont les services qui attirent le plus d’attaques.

SSH attire les cybermalfaiteurs

En comptant le nombre d’adresses IP uniques des attaquants, observées sur chaque pot de miel pendant les 30 jours, ils ont pu déterminer quels services sont les plus attaqués. C’est SSH qui arrive en tête avec 179 adresses IP différentes. Le pot de miel SSH le plus attaqué a été compromis 169 fois en une seule journée. Et, encore plus hallucinant, en moyenne, chaque pot de miel SSH a été compromis 26 fois par jour. Les chercheurs ont même observé un acteur de la menace compromettre 96 % de des 80 pots de miel Postgres dans le monde en… 30 secondes.

Pour ne pas se faire repérer et bloquer par les pare-feu, les attaquants n’utilisent pas les mêmes adresses IP à chaque tentative. Ainsi, 85 % des adresses IP des attaquants n’ont été observées qu’un seul jour. « Ce chiffre indique que les pare-feu basés sur les IP de couche 3 sont inefficaces, car les attaquants réutilisent rarement les mêmes IP pour lancer des attaques. Une liste d’IP malveillantes créée aujourd’hui sera probablement périmée demain », affirment les rédacteurs du rapport.

« Le problème des services exposés de manière non sécurisée n’est pas nouveau dans le cloud public, mais l’agilité de la gestion de l’infrastructure du cloud rend la création et la réplication de ces mauvaises configurations plus rapides. Lorsqu’un service vulnérable est exposé à l’internet, des attaquants opportunistes peuvent le trouver et l’attaquer en quelques minutes seulement. Comme la plupart de ces services accessibles sur internet sont connectés à d’autres charges de travail dans le cloud, toute violation d’un service peut potentiellement entraîner la compromission de l’ensemble de l’environnement dans le cloud », conclut le rapport.